- Аутентификация

Лекция 7: Аутентификация.

Вопросы:

1. Основные понятия

2. Парольная аутентификация.

3. Методы аутентификации сообщений.

4. Коды аутентичности сообщений.

1. Основные понятия.

Аутентификация – одно из основных средств защиты ИС, наиболее важный элемент системы безопасности.

Рекомендуемые материалы

Идентификацию и аутентификацию можно считать основой программно-технических средств безопасности, поскольку остальные сервисы рассчитаны на обслуживание именованных объектов. Идентификация и аутентификация – это первая линия обороны.

Идентификация – присвоение субъекту идентификатора.

Она позволяет субъекту (пользователю, процессу, действующему от имени определенного пользователя, или иному аппаратно-программному компоненту) назвать себя (сообщить свое имя).

Аутентификация – подтверждение (проверка) подлинности.

Посредством аутентификации вторая сторона убеждается, что субъект действительно тот, за кого он себя выдает.

Аутентификация бывает:

- Односторонняя (клиент доказывает свою подлинность серверу);

- Двусторонняя (взаимная). Протоколы взаимной аутентификации дают возможность обеим, участвующим в обмене данными сторонам, убедиться в подлинности друг друга и обменяться сеансовыми ключами.

Современные ИС – совокупность территориально рассредоточенных компонентов. Большинству пользователей требуется доступ ко многим сервисам. Желательно, чтобы доступ могли получить только авторизованные пользователи и чтобы для серверов существовала возможность аутентифицировать запросы к сервисам.

В сетевой среде, когда стороны территориально разнесены, у сервиса аутентификации есть два основных аспекта:

- что служит аутентификатором (удостоверением);

- как организован (и защищен) обмен данными идентификации/ аутентификации (т.е протокол аутентификации).

Субъект может подтвердить свою подлинность, предъявив по крайней мере одну из следующих сущностей:

- нечто, что он знает (пароль, личный идентификационный номер, криптографический ключ и т.п.);

- нечто, чем он владеет (личную карточку или иное устройство аналогичного назначения);

- нечто, что есть часть его самого (голос, отпечатки пальцев и т.п., то есть свои биометрические характеристики).

Процесс аутентификации должен быть простым для пользователей, но одновременно надежным, чтобы гарантировать безопасность системы.

Выход – в создании специальной службы аутентификации.

Примеры служб аутентификации:

- Служба аутентификации Kerberos (на сегодняшний день выполняет роль фактического стандарта службы аутентификации, основана на традиционном шифровании, компоненты Kerberos присутствуют в большинстве современных ОС).

- Служба аутентификации Х.509 (основана на криптографии с открытым ключом и использовании цифровых подписей, протоколы Х.509 применяются в S/MIME, IPSecurity, SSL/TLS, SET).

2. Парольная аутентификация.

Главное достоинство парольной аутентификации – простота и привычность. Пароли давно встроены в ОС и другие сервисы. При правильном использовании пароли могут обеспечить приемлемый для многих организаций уровень безопасности. Тем не менее, по совокупности характеристик их следует признать самым слабым средством проверки подлинности.

Чтобы пароль был запоминающимся, его часто делают простым (имя подруги, название спортивной команды и т.п.). Однако простой пароль просто угадать, особенно если знать пристрастия данного пользователя. Известна классическая история про советского разведчика Рихарда Зорге, объект внимания которого через слово говорил «карамба», разумеется, этим же словом открывался сверхсекретный сейф.

Ввод пароля можно подсмотреть. Иногда для подглядывания используют даже оптические приборы.

Пароли нередко сообщают коллегам, чтобы те могли, например, подменить на некоторое время владельца пароля. А тайна, которую зают двое, это уже не тайна.

Пароль можно угадать методом «грубой силы», используя, скажем, словарь. Если файл паролей зашифрован, но доступен для чтения, его можно скачать к себе на компьютер и попытаться подобрать пароль, запрограммировав полный перебор.

Следующие меры позволяют значительно повысить надежность парольной защиты:

- наложение технических ограничений (пароль должен быть не слишком коротким, содержать буквы, цифры, знаки пунктуации и т.п.);

- управление сроком действия паролей, их периодическая смена;

- ограничение доступа к файлу паролей;

- ограничение числа неудачных попыток входа в систему (это затруднит применение метода «грубой силы»);

- обучение пользователей;

- использование программных генераторов паролей.

Перечисленные методы целесообразно применять всегда, даже если наряду с паролями используются другие методы аутентификации.

Рассмотренные выше пароли можно назвать многоразовыми, их раскрытие позволяет злоумышленнику действовать от имени легального пользователя. Гораздо более сильным средством, устойчивым к пассивному прослушиванию сети, являются одноразовые пароли.

Наиболее известным программным генератором одноразовых паролей является система S/KEY компании Bellcore. Система S/KEY имеет статус Internet-стандарта и описана в RFC 1938.

Идея состоит в следующем. Пусть имеется односторонняя функция f (функция, вычислить обратную которой за приемлемое время не представляется возможным). Эта функция известна и пользователю, и серверу аутентификации. Пусть имеется секретный ключ К, известный только пользователю.

На этапе начального администрирования пользователя функция f применяется к ключу К n раз, после чего результат сохраняется на сервере.

После этого процедура проверки подлинности пользователя выглядит следующим образом:

1) Сервер присылает на пользовательскую систему число (n-1);

2) Пользователь применяет функцию f к секретному ключу К (n-1) раз и отправляет результат по сети на сервер аутентификации;

3) Сервер применяет функцию f к полученному от пользователя значению и сравнивает результат с ранее сохраненной величиной. В случае совпадения подлинность пользователя считается установленной. Сервер запоминает новое значение (присланное пользователем) и уменьшает на единицу счетчик (n).

На самом деле реализация устроена чуть сложнее (кроме счетчика, сервер посылает затравочное значение, используемое функцией f). Но для нас сейчас это не важно. Поскольку функция f необратима, перехват пароля, равно как и получение доступа к серверу аутентификации, не позволяет узнать секретный ключ К и предсказать следующий одноразовый пароль.

Идентификация/аутентификация с помощью биометрических данных.

Биометрия представляет собой совокупность автоматизированных методов идентификации и аутентификации людей на основе их физиологических и поведенческих характеристик. К числу физиологических характеристик принадлежат отпечатки пальцев, сетчатка и роговица глаз, геометрия рук и лица и т.п. К поведенческим характеристикам относятся динамика подписи, стиль работы с клавиатурой. На стыке физиологии и поведения находятся анализ особенностей голоса и распознавание речи.

Биометрией во всем мире занимаются очень давно. Долгое время это было дорого. В последнее время спрос на биометрические продукты, в первую очередь в связи с развитием электронной коммерции, интенсивно растет. Это понятно, поскольку с точки зрения пользователя гораздо удобнее предъявить себя самого, чем что-то запоминать. Спрос рождает предложение, и на рынке появились относительно недорогие аппаратно-программные продукты, ориентированные в основном на распознование отпечатков пальцев.

В общем виде работа с биометрическими данными организована следующим образом. Сначала создается база данных обработанных биометрических характеристик пользователей (биометрические шаблоны). В дальнейшем для идентификации пользователя процесс снятия и обработки повторяется, после чего производится поиск в БД шаблонов.

Активность в области биометрии очень велика. Организован соответствующий консорциум (http:/www.biometrics.org), активно ведутся работы по стандартизации разных аспектов технологии (формата обмена данными, прикладного программного интерфейса и т.п.), публикуется масса рекламных статей.

Однако к биометрии следует относиться весьма осторожно. Она не обеспечивает сверхбезопасности. Биометрия подвержена тем же угрозам, что и другие методы аутентификации. Во-первых, биометрический шаблон сравнивается не с результатом первоначальной обработки характеристик пользователя, а с тем, что пришло к месту сравнения. Во-вторых, биометрические методы не более надежны, чем база данных шаблонов. В-третьих, следует учитывать разницу между применением биометрии на контролируемой территории, под бдительным оком охраны, и в «полевых» условиях, когда к устройству сканирования могут поднести муляж. В-четвертых, биометрические данные человека меняются, так что БД шаблонов нуждается в сопровождении.

3. Методы аутентификации сообщений.

Аутентификация сообщений представляет собой процедуру проверки того, что полученные сообщения пришли от указанного источника и не были изменены в пути следования.

В аутентификации сообщений могут быть выделены два основных уровня:

1. на низшем уровне должна выполняться некоторая функция, порождающая аутентификатор (удостоверение, используемое для подтверждения подлинности субъекта).

2. аутентификатор затем используется как примитив в протоколе аутентификации высшего уровня, дающем получателю сообщения возможность проверить достоверность сообщения.

Функции, которые могут служить для создания аутентификатора, можно разделить на три класса:

1. Шифрование сообщения. В качестве аутентификатора используется шифрованный текст всего сообщения.

2. Вычисление кода аутентичности сообщения. В качестве аутентификатора выступает значение фиксированной длины, генерируемое некоторой открытой функцией сообщения и секретным ключом.

3. Вычисление функции хэширования (хэш-код). В качестве аутентификатора используется значение фиксированной длины, генерируемое некоторой открытой функцией, противопоставляющей любому сообщению произвольной длины значение фиксированной длины, называемое значением хэш-функции.

Шифрование сообщений.

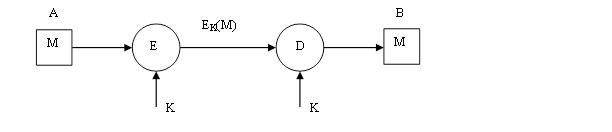

Традиционное шифрование

Традиционное шифрование обеспечивает:

- конфиденциальность (никто другой, кроме В не знает ключа, следовательно, не сможет восстановить открытый текст);

- аутентификацию (пользователь В может быть уверен в том, что отправителем является А, так как, кроме В, только А владеет ключом К и ,следовательно, только А мог создать шифрованное сообщение, которое можно дешифровать с помощью ключа К);

- не обеспечивает цифровую подпись, так как оба респондента знают ключ.

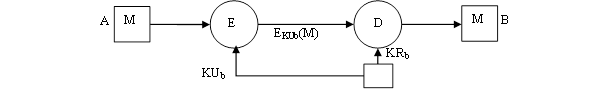

Шифрование с открытым ключом.

А) Простое шифрование с открытым ключом обеспечивает конфиденциальность, но не аутентификацию, так как противник тоже может использовать открытый ключ KUb, чтобы зашифровать сообщение и отправить его от имени А.

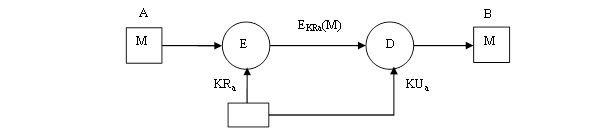

Б) Аутентификация и цифровая подпись.

Только А знает свой личный ключ, следовательно, только А мог зашифровать сообщение.

В) Чтобы обеспечить и конфиденциальность, и аутентификацию, отправитель А может зашифровать сообщение М дважды: сначала с использованием своего личного ключа, затем с использованием открытого ключа В.

Недостаток: в одном сеансе связи алгоритм шифрования применения четыре раза.

4. Коды аутентичности сообщений.

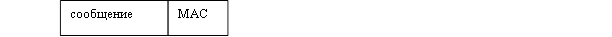

Данный метод аутентификации предполагает присоединение к сообщению небольшого блока данных фиксированного размера, созданного с помощью некоторой функции сообщения и секретного ключа.

Этот блок данных называется:

- Криптографическая контрольная сумма.

- Код проверки подлинности сообщения или код аутентичности сообщения (MAC, Message Authentication Code).

- Код проверки подлинности данных (DAC, Date Authentication Code) или имитовставка (русский термин).

При этом предполагается, что две, участвующие в обмене данными стороны А и В, используют общий секретный ключ К.

Чтобы послать сообщение М адресату В, отправитель А вычисляет код аутентичности сообщения как функцию сообщения и ключа:

MAC = CK(M)

Сообщение, с добавленным к нему значением MAC пересылается адресату. Получатель выполняет аналогичные вычисления и получает новое MAC, затем сравнивает его с полученным.

Если ключ известен только получателю и отправителю и значения MAC совпадают, то можно утверждать следующее:

1. Получатель может быть уверен, что сообщение не было изменено.

2. Получатель может быть уверен, что сообщение пришло от указанного отправителя (так как никому больше не известен К).

Разница между получением MAC и шифрованием – для алгоритма вычисления MAC не требуется свойство обратимости.

Код аутентичности сообщения не обеспечивает цифровую подпись, так как отправитель и получатель используют один ключ.

Одна из наиболее широко используемых функций вычисления значений MAC – алгоритм аутентификации данных (DAA – Data Authentication Algorithm). Она использует DES и описана в стандарте ANSI (Х9.17). Это алгоритм шифрования DES в режиме сцепления шифрованных блоков (СВС) с нулевым вектором инициализации.

Данные (файл, программа), которым требуется аутентификация, представляются в виде последовательности 64-битовых блоков D1, D2,…, DN. При необходимости конечный блок дополняется нулями. Используя алгоритм DES и секретный ключ К, вычисляется код аутентичности данных (DAC - Date Authentication Code).

"5 - Проектирование БД" - тут тоже много полезного для Вас.

О1 = ЕК(D1),

О2 = ЕК(D2ÅО1),

О3 = ЕК(D3ÅО2),

…,

ОN = ЕК(DNÅОN-1).

Значение DAC = О1… ОN или крайним М битам этого блока, где 16<= M<=64.