- Использование алгоритмов

Лекция 8 Использование алгоритмов.

1.Канальное и сквозное шифрование.

2.Шифрование данных для хранения.

3.Аппаратное и программное шифрование.

Представьте себе линию связи (компьютерную сеть), как некую цепочку. Надежность всей системы защиты всецело определяется надежностью слабейшего звена. Надежным должно быть всё: криптографические алгоритмы, протоколы, системы распределения ключей и многое другое. Если алгоритм хорош, но используется плохой генератор случайных чисел, то система становится уязвимой. Очень важен выбор алгоритма. Самое лучшее – выбрать среди опубликованных алгоритмов, которые выдержали достаточное число испытаний, как со стороны пользователей, так и со стороны криптоаналитиков.

Рассмотрим классическую проблему Алисы и Боба: Алисе необходимо послать Бобу секретное сообщение. Как быть? Разумеется она шифрует сообщение.

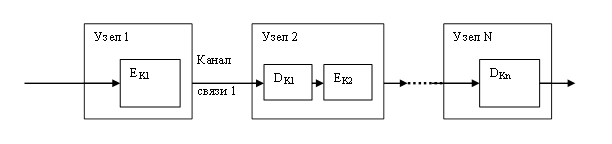

Теоретически шифрование возможно на любом уровне модели OSI. На практике же данные шифруют либо на самых низших уровнях (физическом и канальном), либо на высших уровнях. Если данные шифруют на низших уровнях, процесс называется канальным шифрованием (link-by-link) – шифруется все, что следует по каналу передачи данных.

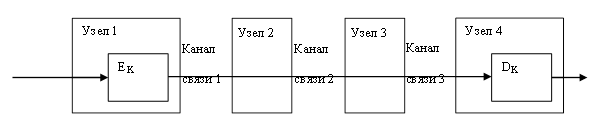

Если данные шифруются на верхних уровнях, процесс называют оконечным (или абонентским) шифрованием (end-to-end) – данные шифруются избирательно и остаются в зашифрованном виде вплоть до расшифрования конечным получателем.

Каждому подходу свойственны собственные преимущества и недостатки.

Рекомендуемые материалы

Канальное шифрование.

Проще всего выполнить шифрование на физическом уровне. Как правило, интерфейсы физического уровня стандартизованы, и подключить аппаратный шифратор несложно.

Эти устройства шифруют все данные, проходящие через них, т.е. данные + маршрутную и протокольную информацию.Их можно использовать в цифровых каналах любых типов.

С другой стороны,

1) любой промежуточный узел коммутации должен расшифровать поток данных, прежде чем приступить к их обработке, так как узел коммутации должен прочитать адрес (номер виртуального канала) в заголовке пакета, чтобы направить пакет по нужному адресу. Поэтому сообщение оказывается уязвимым в каждом коммутаторе.

2) При использовании общедоступных сетей с коммутацией пакетов пользователь не имеет никакой возможности контролировать безопасность узлов такой сети. Шифрование не зависит от пользователя.

3) Крупнейший недостаток шифрования на физическом уровне заключается в необходимости шифровать все физические каналы связи в сети. Если оставить незашифрованной хотя бы одну линию, вся сеть подвергнется опасности. Если же сеть велика, стоимость шифрования станет настолько высока, что помешает применению шифрования этого типа.

Кроме того,

4) каждый узел сети должен быть защищен, так как он обрабатывает незашифрованные данные. Это маловероятно

Преимущества:

1) Простота операций, поскольку они очевидны пользователю. Все данные шифруются до отсылки по линии связи.

2) Достаточно одного набора ключей на один канал связи. Следовательно, нет проблемы распределения ключей, общий ключ нужен только в двух конечных точках и они могут изменять этот ключ независимо от всей остальной сети.

3) Обеспечивается безопасность трафика, поскольку маршрутная информация зашифрована. Так как шифруются все данные, криптоаналитик не получит никакой информации о структуре и данных ( длина сообщения, время сеанса и т.д.), таким образом обеспечивается безопасность трафика – противник не только не получает доступа к информации, но не может узнать, где и как она передается.

4) Шифрование ведется в онлайновом режиме аппаратным шифратором в цифровых каналах любых типов. Для всех пользователе используются одни и те же средства шифрования. Шифруется либо весь трафик, либо ничего. Возможна аппаратная реализация функции шифрования.

Сквозное шифрование.

Данный подход позволяет избежать недостатков канального шифрования. Исходные данные шифруются источником и в шифрованном виде передаются без изменения через всю сеть к адресату.

Шифрование выполняется на высших уровнях OSI и только в двух конечных системах.

Сквозное шифрование освобождает конечного пользователя от забот о степени защищенности сетей и каналов, по которым осуществляется связь.

Шифрование выполняется пользователем (выбор алгоритма, решение об использовании шифрования). Предполагается программная реализация функции шифрования.

Преимущества:

1. Высокий уровень безопасности (данные зашифрованы в промежуточных узлах)

2. Пользователь контролирует безопасность.

Недостатки:

1. Требует более сложной системы распределения ключей (каждой паре конечных узлов).

2. Возможен анализ трафика, так как маршрутная информация не зашифрована.

Анализом трафика называется анализ заголовков IP-пакетов: откуда поступило сообщение, куда следует, какова длина сообщения, время отправления, как часто посылается и т.д..

Оконечное (абонентское, сквозное) шифрование.

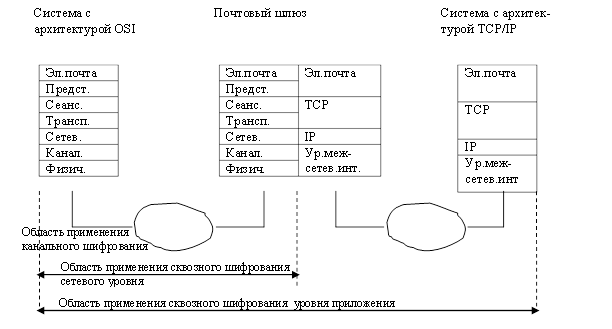

При сквозном шифровании для размещения функции шифрования существует несколько вариантов:

- Шифрование на уровне приложения. Шифруются только данные. Заголовки транспортного, сетевого и канального уровня остаются открытыми.

| Link-H | IP-H | TCP-H | Данные | Link-T |

В каналах связи, маршрутизаторах и шлюзах Данные зашифрованы.

- Шифрование на сетевом уровне.

Шифруются данные пользователя и заголовок транспортного уровня (TCP-H).

| Link-H | IP-H | TCP-H | Данные | Link-T |

Заголовок IP остаётся открытым, так как он требует маршрутизаторам.

Схема межсетевого обмена данными (сеть TCP/IP и сеть OSI, соединенная шлюзом электронной почты).

Объединение канального и сквозного шифрования.

Самый эффективный метод защиты сети, хотя и дорогостоящий - объединение обоих методов.

| Канальное шифрование | Сквозное шифрование |

| Безопасность на хостах. | |

| Сообщения не защищены в промежуточных узлах. | Сообщения зашифрованы на промежуточных узлах. |

| Роль пользователя | |

| 1. Шифрование невидимо получателю. | 1. Шифрование выполняется пользователем. |

| 2.Достаточно одного устройства шифрования для всех пользователей. | 2. Пользователь сам выбирает алгоритм и режим шифрования. |

| 3. Возможна аппаратная реализация. | 3. Проще реализуется программными средствами. |

| 4. Шифруются все сообщения. | 4. Решение о необходимости шифрования принимает пользователь. |

| Требования к реализации. | |

| 1. Достаточно единственного ключа для каждой пары хостов. | 1. Требует особый ключ для каждой пары пользователей. |

| 2. Требует шифровальное устройство или программу на каждом хосте. | 2. Требует шифровальное оборудование или программу на каждом узле. |

| 3. Обеспечивает идентификацию узлов. | 3. Обеспечивает идентификацию пользователей. |

При использовании обеих форм шифрования ведущий (исходный) узел шифрует данные пользователя, используя ключ сквозного шифрования. Затем весь пакет шифруется с помощью ключа канального шифрования. При движении пакета по сети каждый переключатель дешифрирует пакет с применением ключа шифрования соответствующего канала, чтобы прочитать заголовок, а потом снова шифрует весь пакет для передачи его по следующему каналу. В этом случае весь пакет оказывается защищенным почти все время – за исключением времени, когда пакет находится в памяти коммутатора и заголовок пакета является открытым.

Шифрование данных для хранения.

Щифрование данных для хранения имеет фундаментальные отличия от шифрования данных для передачи по сети:

- Если при передаче по сети Боб не примет какого-то сообщения Алисы, она всегда может послать его повторно. Если Алиса не сумеет расшифровать своё сообщение, зашифрованное для хранения, то она не может вернуться назад во времению Таким образом, сообщение будет потеряно навсегда.

Это означает, что в приложении шифрования данных для длительного хранения должны быть предусмотрены механизмы, предотвращающие попадание в шифротекст невосстановимых ошибок. Иначе, сообщение будет потеряно.

- В идеальном случае ключ, используемый для шифрования канала связи, должен существовать только в период сеанса связи. Ключ, используемый для хранения данных, может использоваться годами, и, следовательно, должен хранится в тайне все это время. Таким образом, необходимо надежное долговременное хранилище ключей.

- Необходимо гарантировать полное уничтожение незашифрованного файла после шифрования. Извлечение данных проще, если зашифрованные файлы не структурированы на записи и поля. Тогда перед использованием расшифровывается весь файл. Если зашифрованные файлы – это файлы базы данных, решение проблематично. Расшифрование всей базы данных для доступа к единственной записи неэффективно, однако независимое шифрование записей может быть уязвимым к атакам типа повтора блока.

Для шифрования жесткого диска можно воспользоваться двумя схемами: шифрованием на уровне файлов и шифрованием на уровне драйверов.

Шифрование на уровне файлов: все файлы шифруются по отдельности. Для использования зашифрованного файла нужно сначала расшифрорвать файл, использовать его, а затем зашифровать.

Шифрование на уровне драйверов: на компьютере пользователя поддерживается логический диск, все данные на котором зашифрованы. Это обеспечивает защиту, которая, кроме ввода корректного пароля, не требует особых забот со стороны пользователя.

Сравнительная характеристика двух типов шифрования.

| На файловом уровне | На уровне драйверов |

| 1. Простота реализации и использования | 1. На защищенном диске можно хранить временные файлы, рабочие файлы и т.д. |

| 2. Гибкость | 2. Пользователь не должен следить за шифрованием и расшифрованием. |

| 3. Относительно небольшое снижение быстродействия. | |

| 4. Пользователи могут свободно переносить фалы между различными компьютерами. | |

| Проблемы безопасности | |

| 1. Возможна утечка информации при использовании незащищенных программ (запись временных файлов на диск и т.п.) | 1. Возможны конфликты с другими драйверами устройств, резидентными программами и ОС. |

| 2. Неудачные реализации могут при повторном шифровании с одни и тем же паролем использовать один и тот же ключ. | 2. Компрометация пароля выводит из строя всю систему безопасности. |

| 3.Приложения этого типа допускают корректное использование ограниченного набора шифров. Например, режим OFB не работает. | |

| Проблема использования. | |

| 1. Пользователь должен иметь навыки работы с ПО шифрования. | 1. Возможно снижение быстродействия. |

| 2. Возможно использование различной парой для разных файлов, следовательно, управление и хранение паролей. | |

| 3. Единственный метод контроля доступа – шифрование вручную выбранных файлов. |

Аппаратное и программное шифрование.

До недавнего времени все продукты шифрования выпускались в форме специального оборудования. В настоящее время все шире начинают применять программное шифрование.

Аппаратное шифрование.

Скорость: Аппаратные реализации работ с высокой скоростью (DES, RSA).

Безопасность: Алгоритм шифрования, исполняемый на обычном компьютере, не имеет физической защиты. Аппаратные шифраторы можно надежно изолировать.

На специализированные микросхемы можно нанести такое покрытие, что любая попытка доступа к их внутреннему содержимому приведет к разрушению логических цепей микросхемы. В микросхемах Clipper и Capstone, разрабатываемых правительством США, предусмотрена зашита от взлома. Это же относится и к разработанной IBM криптографической системе шифрования данных и каналов связи в мэйнфреймах. В неё входят модули, устойчивые к взлому, предназначенные для хранения ключей.

Простота установки: Большинство приложений шифрования не предназначены для установки в обычных компьютерах. Дешевле установить специальные шифровальные устройства в телефонах, факс-аппаратах и модемах, чем возлагать эту задачу на микропроцессоры и программные приложения

Шифрование должно быть незаметным. Оно не должно мешать пользователю. Единственный метод добиться этого – встроить средства шифрования глубоко в ОС. Сделать это сложно. Гораздо проще подключить шифратор между компьютером и внешним устройством.

Современный рынок предлагает шифровальные устройства трёх типов.

- автономные модули шифрования (выполняют такие функции, как проверка подлинности пароля и распределение ключей для банков);

- специализированные шифраторы каналов связи;

- платы, встраиваемые в ПК.

Существуют различные шифраторы для синхронных и асинхронных каналов связи. Некоторые шифровальные устройства проектируются для использования в иниях связи конкретных типов, например, шифраторы Т-1, которые спроектированы так, что не шифруют синхробиты.

Многим шифровальным устройствам свойственна несовместимость. Потребители должны тщательно подходить к их выбору и подбирать оборудование, предназначенное для решения конкретных задач.

Платы шифрования ПК обычно шифруют все, что записано на жесткий диск, а также могут конфигурироваться для шифрования всего, что копируется на гибкие диски и посылается на порты. Эти платы не защищены от электромагнитного излучения и физического вмешательства, так как бессмысленно защищать платы, если не защищен сам компьютер.

Все большое число компаний встраивают шифраторы в свое оборудование связи (телефоны, модемы, и т.д.). Внутреннее распределение ключей для этих устройств обычно защищено. Для защиты используется множество различных схем. Покупатели должны знать, какой тип распределения ключей используется в их шифраторе и что им нужно для решения своих задач.

Программное шифрование.

Любой алгоритм шифрования можно реализовать программным путем.

Недостатки: высокая стоимость, низкая скорость, простота модифицирования (манипулирования) алгоритмами.

Преимущества: универсальность, портативность, простота использования и обновления.

Программное шифрование популярно и доступно для большинства основных операционных систем. Оно предназначено для защиты индивидуальных файлов. Важно хранить в тайне систему распределения ключей. После шифрования ключи и исходные файлы следует уничтожить. Пользователь должен с осторожностью выбирать подобные программы.

Совместно с алгоритмами шифрования данных целесообразно использовать алгоритм сжатия, так как:

1. Криптоанализ опирается на избыточность открытого текста, а сжатие файла перед шифрованием избыточность снижает.

2. Шифрование занимает много времени, сжатие файла ускоряет процесс.

Сжатие выполняется именно до шифрования. Если вы используете приличный алгоритм шифрования, шифротекст несжимаем.

Обнаружение зашифрованных данных.

В большинстве популярных программ шифрования используются стандартные заголовки.

Несложно обнаружить сообщения электронной почты, зашифрованные PEM или PGP.

- Исследовать файл: ASCII, Word, Excel и т.д. используя стандартные идентификационные характеристики.

- Попытаться восстановить файл с помощью основных алгоритмов сжатия.

- Попытаться сжать файл. Если в файле находится шифротекст и используется хороший алгоритм, вероятность сжатия с помощью обычных программ сжатия невелика ( даже на 1%-2%).

Информация в лекции "Примеры контроллеров 18ЕХХХ и 16ЕХХХ" поможет Вам.

Любой файл, который невозможно сжать и который ранее не сжимался, вероятно содержит шифротекст.

Уничтожение информации.

При удалении файла с диска он не удаляется, а лишь удаляется запись в индексном файле. Если используется виртуальнвая память, то компьютер без вашего ведома может записать информацию из оперативной памяти на диск.

Стандарт Министерства обороны США выдвигает требование трехкратной перезаписи: сначала все перезаписывают единичками, затем нулями, и, наконец, повторяющемся шаблоном из 1 и 0 (00110101).

Б.Шнайер: “Соответственно моему уровню параноидальности, рекомендую перезаписывать удаленные файлы семь раз: первый – 1, второй – 0, пять раз криптографически надежной псевдослучайной последовательностью. Однако недавние достижения NISI в туннельной микроскопии внушают мысль, что и этого недостаточно. Честно говоря, если ваши данные исключительно ценны, следует полагать, что полная очистка данных с магнитного носителя невозможна. Сожгите или разбейте вдребезги ваш носитель – дешевле купить новый носитель, чем утратить все свои секреты.”