- Защита на сетевом уровне

Лекция 10: Защита на сетевом уровне

- Общая характеристика и архитектура протокола IPSec.

- Протоколы IPSec.

- Транспортный и туннельный режимы.

- Управление политикой IPSec в Win2000.

1. Характеристика протокола IPSec

С помощью реализации на сетевом уровне можно обеспечить защиту в сети не только для приложений, которые имеют свои средства защиты, но и для приложений, не обладающих такими средствами.

Прозрачность для приложений.

Известно, что на сетевом уровне стека TCP/IP используется протокол IP. Кроме того, в стек TCP/IP входит также протокол безопасной IP-связи IPSec (IP Security – Защищенный IP).

IPSec выполняет 3 функции:

1. аутентификацию и целостность (гарантирует, что полученный пакет был действительно отправлен стороной, указанной как источник в заголовке пакета, и не был изменен в процессе доставки);

2. конфиденциальность (исключение прочтения передаваемых сообщений третьей стороной);

3. управление ключами (средства управления ключами должны гарантировать защищенный обмен ключами)

Рекомендуемые материалы

В 1995 году было опубликовано 5 документов RFC, связанных с защитой сетей на сетевом уровне межсетевого взаимодействия: (IPSec создан IETF – Internet Engineering Task Force – Проблемная группа проектирования Internet).

RFC 1825 – обзор архитектуры защиты;

RFC 1826 – описание расширения аутентификации пакетов IP;

RFC 1827 - описание расширения шифрования пакетов IP;

RFC 1828 – механизм аутентификации;

RFC 1829 – механизм шифрования.

Поддержка этих возможностей обязательна для IPv6 и допустима, но не обязательна, для IPv4. В обоих случаях средства защиты реализуются в виде заголовков расширений, которые следуют за основным заголовком IP.

Протокол IPSec обеспечивет защиту обмена данными в LAN, корпоративных сетях, WAN, Internet.

Защита на канальном уровне имеет ряд недостатков (сложность конфигурирования, управление ключами, небольшой набор реализуемых функций безопасности). Оптимальное соотношение между прозрачностью и качеством защиты достигается при формировании защищенных виртуальных каналов на сетевом уровне.

Главным свойством IPSec, которое позволяет этому протоколу поддерживать самые разнообразные приложения, является возможность шифрования и/или аутентификации всего потока обмена данными на уровне IP, либо избранного трафика. Таким образом, защита может быть обеспечена любому распределенному приложению, включая удаленную регистрацию, клиент-серверное приложение, электронную почту, передачу файлов, доступ к WEB и т.д.

IPSec обеспечивает защиту любых пакетов, передаваемых протоколами верхних уровней. Согласно модели OSI, протоколам верхних уровней не требуется знать особенности функционирования протоколов, расположенных ниже. Приложение взаимодействует только с прикладным уровнем стека протоколов TCP/IP (точнее, с программными интерфейсами IP). По этому любое приложение, поддерживающее работу со стеком протоколов TCP/IP, может использовать протокол IPSec, даже не подозревая об этом.

Это отличает протокол IPSec от всех других подобных технологий (например, механизма SSL, Secure Socket Layer), которые требуют использование соответствующих программных интерфейсов.

На каждом уровне модели OSI пакет, полученный с верхнего уровня, переупаковывается в один или несколько новых пакетов. Каждому из этих потоков протокол добавляет соответствующий заголовок. Протокол IPSec не является исключением.

В стеке TCP/IP протокол IPSec располагается между IP и транспортным уровнем (TCP и UDP). Поэтому IPSec получает пакеты транспортного уровня и добавляет к ним собственный заголовок. Затем пакеты передаются IP-протоколу.

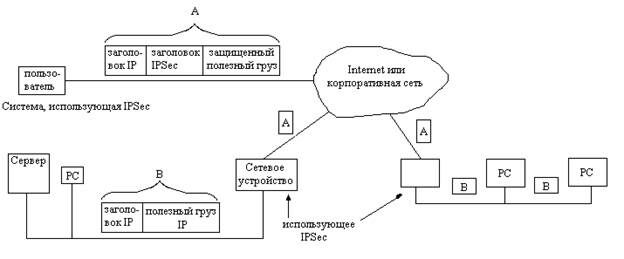

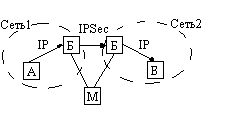

Типичный сценарий использования IPSec:

Некоторая организация поддерживает ряд локальных сетей, находящихся в разных местах. В рамках любой локальной сети поток обмена данными IP не защищается.

· Протоколы IPSec используются для обмена данными через корпоративную или открытую внешнюю глобальную сеть. Эти протоколы действуют в устройствах действуют в устройствах по периметру сети, например, в маршрутизаторах или брандмауэрах, через которые локальные сети соединены с внешним миром. Благодаря такому устройству:

1). IPSec шифруют и сжимает весь поток данных, отправляемых в глобальную сеть;

2). IPSec дешифрует и разворачивает данные, получаемые из внешней сети.

Все выполняемые в этом случае операции не заметны для рабочих станций и серверов локальной сети.

· Защищенный обмен данными возможен и с индивидуальными пользователями, связывающихся с глобальной сетью по телефону. Чтобы обеспечить защиту, рабочие станции таких пользователей также должны применять IPSec.

Преимущества IPSec:

- Обеспеченная защита всего потока данных из локальной сети во внешнюю сеть (когда IPSec встроен в брандмауэр или маршрутизатор)

- Поток данных внутри локальной сети не перегружается лишними операциями, связанными с защитой данных

- IPSec незаметен для приложений, т. к. реализован ниже транспортного уровня. Нет необходимости менять ПО в системах пользователя и сервера, когда в брандмауэре или маршрутизации реализуется IPSec

- IPSec может быть скрыт от конечного пользователя и не надо дополнительных инструкций

- Может обеспечивать защиту индивидуальным пользователям, подключенным к Internet и корпоративным сетям

- IPSec может играть важную роль в организации архитектуры маршрутизации, необходимую для межсетевого взаимодействия (IPSec может гарантировать, что извещение приходит именно от уполномоченного маршрутизатора. Без использования мер защиты противник может направлять поток данных в обход по некоторому другому пути).

Для защищенных IPSec связей между маршрутизаторами должен поддерживаться протокол маршрутизации типа OSPF (Open Shortest Path First – первоочередное открытие кратчайших маршрутов).

Методы обеспечения безопасности IPSec

IPSec поддерживает 2 основных метода обеспечения безопасности (2 протокола)

1. Включение в состав передаваемых пакетов только специального заголовка аутентификации AH (Authentication Header – заголовок расширения аутентификации). При этом данные, содержащиеся в пакете, передаются в открытом виде. В заголовок АН включается специальная информация, позволяющая проверить целостность данных и аутентификацию.

Свойство целостности гарантирует невозможность незаметной модификации содержимого пакета в пути следования.

Функция аутентификации дает возможность конечной системе идентифицировать пользователя или приложение и защититься от очень распространенной сегодня в Internet атак с подменой сетевых адресов.

Заголовок АН защищает также от атак воспроизведения сообщений (противник получает экземпляр удостоверенного пакета, а позже предъявляет его адресату).

Аутентификация осуществляется с помощью использования кода аутентификации сообщения MAC (Message Authentication Code). Для этого стороны должны использовать общий секретный ключ.

Спецификации требуют, чтобы любая реализация IPSec поддерживала следующие схемы вычисления MAC:

- HMAC-MD 5-96 - по умолчанию

- HMAC-SHA-1-96.

Люба из этих схем предполагает использование алгоритма HMAC с использованием хэш-кода (MD5 или SHA-1). Вычисляется полное значение HMAC, а затем обрезается до первых 96 битов.

2. Инкапсуляция содержимого пакета, включающий защиту полезного груза. Этот протокол обеспечивает конфиденциальность и аутентификацию. Определяется он заголовком ESP (Encapsulating Security Payload – заголовок расширения шифрования, заголовок включающего защиту полезного груза). Данные, содержащиеся в пакете, шифруются с помощью симметричных алгоритмов шифрования. Использование данного режима приводит к увеличению нагрузки на процессор, т. к. шифруется каждый пакет. Использовать этот режим надо только при необходимости.

Имеющиеся сегодня спецификации требуют, чтобы любая реализация поддерживала использование алгоритма DES (по умолчанию) в режиме CBC (сцепление шифрованных блоков). Кроме того, могут использоваться еще 6 алгоритмов:

· Тройной DES с 3-мя ключами (Triple DES)

· RC5

· IDEA

· Тройной IDEA с тремя ключами

· CAST – 128

· Blowfish

Как и AH, ESP поддерживает использование значений кода аутентичности MAC длиной 96 битов.

Win2000 позволяет использовать указанные методы обеспечения безопасности как по отдельности, так и в сочетании друг с другом. В этом случае говорят о пучке защищенных связей.

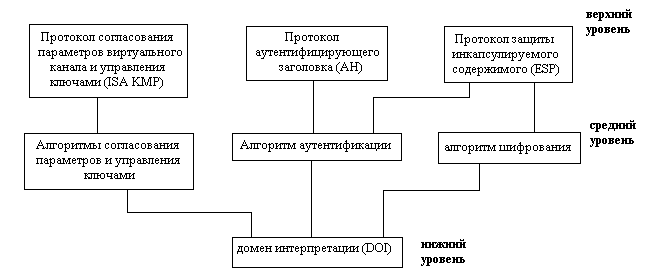

В соответствии с протоколом IPSec архитектура безопасности разделена на 3 уровня:

На верхнем уровне располагаются протоколы:

1) ISAKMP (Internet Security Association Key Management Protocol) – обеспечивает общее управление защищенным виртуальным соединением, включая согласование используемых алгоритмов криптозащиты, а также генерацию и распространение ключей.

2) AH (Authentication Header) – предусматривает аутентификацию источника данных, проверку их целостности и подлинности после приема, а также защиту от навязывания повторных сообщений (от атак воспроизведения).

3) ESP (Encapsulating Security Payload) – обеспечивает криптозащиту пакетов (содержимого) + выполнение всех функций протокола АН.

Каждый из протоколов (AH, ESP) может использоваться самостоятельно или одновременно с другим.

Протоколы ESP и AH зарегистрированы IANA (Internet Address Naming Authority) и занесены в реестр протоколов под номерами 50 и 51.

Протоколы ESP и AH не зависят от конкретных крипто-алгоритмов. Могу использоваться любые методы аутентификации, типы ключей, алгоритмы шифрования и распределения ключей. Например, в каждой стране могут применяться свои алгоритмы, соответствующие национальным стандартам.

Алгоритмическая независимость протоколов ESP и AH требует предварительного согласования применяемых алгоритмов и их параметров, поддерживаемых взаимодействующими сторонами. Эту функцию выполняет протокол ISAKMP.

Согласно этому протоколу взаимодействующие стороны при формировании защищенного канала должны сначала выработать общий контекст безопасности SA (Security Association).

Основа архитектуры IPSec – Домен интерпретации (Domain of Interpretation, DOI). Это база данных, хранящая сведения об использованных в IPSec протоколах, алгоритмов и т. д.

Архитектура IPSec является полностью открытой (могут использоваться любые протоколы и алгоритмы). Поэтому возникла необходимость в DOI, который бы обеспечивал совместную работу всех включаемых протоколов и алгоритмов.

3. Транспортный и туннельный режимы

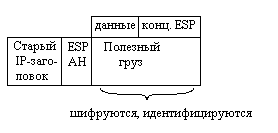

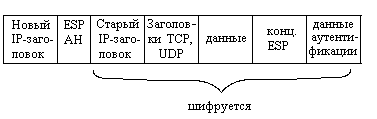

Протоколы ESP и AH поддерживают 2 режима использования: транспортный(полная защита только содержимого IP-пакета) и туннельный (основной режим, IP-пакеты защищены целиком).

1. Транспортный режим:

Обеспечивает защиту прежде всего для протоколов высшего уровня. Это значит, что защита транспортного режима распространяется только на полезный груз пакета IP. ESP в транспортном режиме шифрует и, если нужно, идентифицирует полезный груз IP, но не заголовок IP. AH в транспортном режиме идентифицирует полезный груз IP и некоторые части заголовка IP. Транспортный режим быстрее туннельного и разрабатывался для применения в конечных системах. Используется для поддержки удаленных и мобильных пользователей, для защиты информационных потоков внутри ЛВС.

2. Туннельный режим:

Обеспечивает защиту всего пакета IP. Для этого, после добавления к пакету IP полей AH или ESP, весь пакет, вместе с полями защиты, рассматривается как полезный груз некоторого нового «внешнего» пакета (конверта) IP с новым внешним заголовком IP. Весь внутренний пакет пересылается через “туннель” от одной точки сети к другой, и ни один из маршрутизаторов на пути не может проверить внутренний заголовок IP. Внутренний IP-заголовок содержит адрес получателя, внешний IP-заголовок содержит адрес конца туннеля. Таким образом, оригинальный IP-пакет инкапсулирован в новый. Больший пакет имеет другие адреса источника и получателя, что усиливает защиту.

Туннельный режим используется, когда один или оба участника соглашения безопасности (защищенной связи) являются шлюзами защиты, например, брандмауэрами или маршрутизаторами, которые основаны на IPSec. При этом компьютеры в сетях за брандмауэрами могут осуществлять обмен данными без применения IPSec.

Например:

Узел А генерирует IP-пакет с адресом назначения узда В, находящегося в другой сети. Этот пакет направляется от узла А к брандмауэру на границе сети. Брандмауэр фильтрует все исходящие пакеты, чтобы выяснить необходимость их обработки с помощью IPSec. Если пакет требует применения IPSec, то брандмауэр инкапсулирует оригинальный пакет во внешний пакет IP.

Адресом отправителя внешнего пакета будет данный брандмауэр, а адрес получатель – брандмауэр не границе сети В.

В брандмауэре сети В внешний заголовок IP удаляется, а внутренний пакет доставляется узлу В. Промежуточные маршрутизаторы видят только внешний заголовок IP.

ESP в туннельном режиме шифрует и, если нужно, идентифицирует весь внутренний пакет IP, включая внутренний заголовок IP.

AH в туннельном режиме идентифицирует весь внутренний пакет IP и отдельные части внешнего заголовка IP.

Возможно использование режима повторного туннелирования. Туннели могут иметь множество уровней вложения, начинающихся и заканчивающихся в разных использующих IPSec узлах сети вдоль маршрута передачи данных.

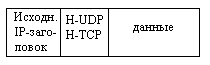

Исходный IP-пакет:

IP-пакет в туннельном режиме:

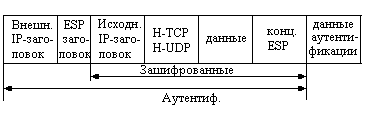

IP-пакет после применения ESP в транспортном режиме:

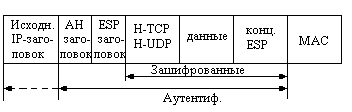

Протоколы ESP и AH могут комбинироваться разными способами.

В транспортном режиме AH применяется после ESP.

В туннельном режиме AH и ESP применяются к разным вложенным пакетам.

Протокол AH.

Полностью защищенный от подлога и случайных искажений содержимого IP-пакета. Аутентифицируется каждый пакет. Полнота защиты полей зависит от использованного режима работы (транспортного или туннельного).

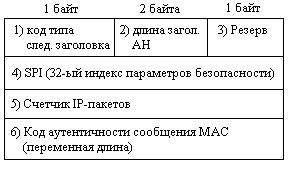

Формат заголовка AH:

1). 1 байт - код типа следующего заголовка , вложенного в IPSec-пакет. Например, если в IPSec вложен пакет TCP, то значение будет 6.

2). Длина заголовка AH в 32-битных словах – 2.

3). Резерв

4). SPI – Security Parameters Index, определяет структуру SA (Security Association – контекст безопасности), содержащую все параметры туннеля IPSec, включая типы криптоалгоритмов и ключи шифрования.

5). Беззнаковое 32-битное целое, увеличивающее на 1 после передачи каждого защищенного IP-пакета, это поле обеспечивает защиту от воспроизведения ранее посланных IP-пакетов. В начале сеанса устанавливается в 0.

6). Поле переменной длины, содержащее информацию, используемую для аутентификации пакета, и называется MAC-кодом. Способ вычисления MAC определяется алгоритмом аутентификации.

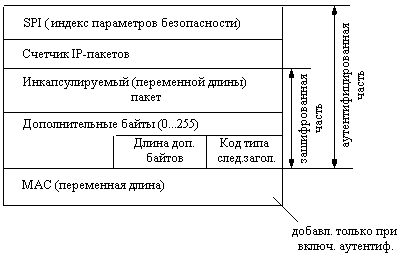

Протокол ESP (инкапсулирующей защиты содержимого).

Обеспечивает выполнение следующих функций по защите информации:

· Криптографическое сокрытие содержимого IP-пакета

· Частичная защита от анализа трафика путем применения туннельного режима

· Формирование и проверка ЦП IP-пакетов для защиты от нарушений подлинности и целостности

· Защита от воспроизведения IP-пакетов, т.е. конфиденциальность + все функции AH или только крфиденциальность.

Формат заголовка ESP:

Дополнительные байты добавляются для обеспечения кратности длины инкапсулируемого IP-пакета и размера блока алгоритма шифрования.

Алгоритм применения протокола ESP включает следующие шаги:

· Инкапсулируемый пакет копируется в буфер

· К пакету добавляются дополнительные байты, их длина и тип первого заголовка инкапсулируемого пакета

· Содержимое буфера шифруется

· В начало буфера записываются поля SPI и счетчик IP-параметров = 0

· Содержимое буфера обрабатывается по использованному алгоритму аутентификации и добавляется MAC

· Добавляется новый заголовок IP.

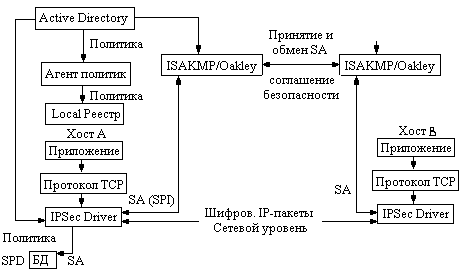

Структура протокола IPSec.

Протокол IPSec в Win2000 включает несколько компонентов, каждый из которых активизируется на разных этапах функционирования протокола.

Рассмотрим общий принцип функционирования IPSec:

Все управление настройками IPSec, выбор методов шифрования и режимов работы протокола осуществляется через специальные политики.

Политика формируется администратором при помощи IPSecurity Policy (Элемент Active Directory).

Политики загружаются в соответствующие агенты. Затем агент политик IPSec передает политику другим компонентам протокола.

Политика сохраняется локально в реестре компьютера, для которого она определена.

Взаимодействие 2-х участников соединения начинается с принятия ими на основе сформированной политики соглашения безопасности. Контекст безопасности - (SA, Security Association) - ключевой объект в механизме работы IPSec. Он представляет собой специальный пакет данных, который включает:

1) Информация о механизме получения ключа и продолжение жизни ключа

2) Информация об алгоритме шифрования и аутентификации

3) Индекс безопасности (SPI, Security Parameters Index) – 32-битное значение, присваиваемое данному соглашению безопасности (SA) и однозначно идентифицирующее это соглашение. Этот индекс включается в каждый заголовок IPSec и используется для ссылки на конкретные соглашения безопасности. Связано это с тем, что компьютер может взаимодействовать по протоколу IPSec с десятком других хостов. При этом с каждым из них устанавливается свое соглашение безопасности. Чтобы правильно интерпретировать полученный пакет, компьютер должен выбрать соглашение безопасности, с которым связан соответствующий SPI.

4) Продолжительность жизни данного соглашения безопасности SA – это одностороннее соглашение между отправителем и получателем. Для двустороннего защищенного обмена требуется 2 защищенные связи (2 ключа).

5) Режим протокола IPSec (туннельный, транспортный или задаваемый групповым символом)

6) Максимальная единица передачи (максимальный размер пакета, который может быть передан без фрагментации).

Т. к. соглашение (контекст) безопасности содержит сведения, достаточные для получения полного доступа к IPSec-пакету, необходимо обезопасить процесс принятия этого соглашения. Специально для этого в структуру IPSec включен вспомогательный протокол ISAKMP (Internet Security Association and Key Management Protocol) – Протокол защищенной связи в Internet и управления ключами. Он регламентирует процесс обмена соглашениями безопасности и управления ключами. Согласно ему процесс принятия соглашения безопасности осуществляется в 2 этапа:

1. Участники соединения аутентифицируют друг друга и генерируют совместный ключ шифрования (для промежуточного соглашения). Затем стороны принимают промежуточное соглашение безопасности (SA).

2. Осуществляется выбор метода обеспечения безопасности (либо включение AH заголовка, либо инкапсуляция данных ESP) и выбор соответствующего алгоритма шифрования. При этом участники соединения используют информацию промежуточного соглашения для обеспечения безопасности данных, которыми обмениваются стороны на 2-ом этапе.

По окончании принятое соглашение безопасности SA связывается с некоторым индексом безопасности (SPI) и передается драйверу IPSec.

Драйвер IPSec помещает соглашения (контекст) SA безопасности в специальную базу данных SPD. Драйвер может работать с множеством соглашений безопасности. Поиск нужного соглашения осуществляется по индексу безопасности.

IPSec обеспечивает значительную гибкость в выборе способа применения сервиса IPSec к трафику IP. Соглашения безопасности могут быть объединены различными способами, чтобы пользователь получил желаемую конфигурацию. Кроме того, IPSec позволяет различать трафик, подлежащий защите, и трафик, к которому не применяется IPSec. Для этого нужному потоку IP ставится в соответствие конкретное соглашение безопасности SA.

Средством, с помощью которого поток IP связывается с конкретным безопасности, является Номинальная база данных политики безопасности (SPD – Security Policy Database). Она представляет собой набор записей, каждая из которых определяет тип потока IP и указывает для него соглашение безопасности.

Политика безопасности задается для следующих объектов:

· Для каждого сетевого интерфейса

· Для каждого исходящего и входящего потока данных

Политика должна быть рассчитана на независимую обработку IP-пакетов на сетевом уровне OSI. Для этого должны существовать средства администрирования, база данных политики безопасности, подобные средствам администрирования баз данных правил межсетевых экранов.

SPD представляет собой упорядоченный набор правил, каждое из которых включает совокупность условий селекторов и допустимых SA. Селекторы (условия) служат для отбора пакетов, а контексты SA задают требуемую обработку.

В реализациях IPSec должна поддерживаться фильтрация IP-пакетов на основе анализа следующих элементов:

· Исходного и целевого IP-адреса

· Имени пользователя или узла (в формате DNS или X.500)

· Номеров используемого транспортного протокола

· Номеров исходного и целевого портов

Первое проходящее правило из SPD определяет дальнейшую судьбу IP-пакета:

· Ликвидировать

· Обработать без использования IPSec

· Обработать средствами IPSec с учетом набора контекстов безопасности SA, ассоциированных с правилом.

Для создания контекста безопасности SA используется протокол ISAKMP. Он описывает: базовую технологию аутентификации, обмен ключами, другие параметры IPSec. Но ISAKMP не содержит конкретные алгоритмы обмена ключами. Поэтому для обмена ключами используют другие протоколы. В настоящее время это Oakley, основанный на алгоритме Диффи-Хеллмана.

Обработка исходящего и входящего трафика несимметрична.

Для исходящих пакетов: просматривается база данных (SPD) политики безопасности, находится подходящее правило, извлекается ассоциированные с ним SA и применяются соответствующие функции защиты.

Во входящих пакетах уже проставлены SPI, однозначно определяющее SA, следовательно, просмотр SPD не требуется.

Управление ключами.

Функция управления ключами IPSec включает определение и распределение секретных ключей. В IPSec поддерживает 2 типа управления ключами:

1). Ручное. Администрирование вручную конфигурирует каждую систему с указанием требуемых ключей. Это приемлемо для малых и относительно статичных сред.

2). Автоматизированное. Автоматизированная система обеспечивает возможность создания ключей для соглашений безопасности по запросу, использующегося в большой распределенной системе с часто изменяемой конфигурацией.

Применяемый по умолчанию в IPSec протокол автоматизированного управления ключами называется ISAKMP/Oakley. Он состоит из следующих элементов:

1) Протокол определения ключей Oakley. Это протокол обмена ключами, основанный на алгоритме Диффи-Хеллмана, и обеспечивающий дополнительную защиту.

2) Протокол защищенной связи в Internet и управления ключами (ISAKMP)

а). Протокол ISAKMP определяет процедуры и форматы пакета, предназначенные для использования в процессе переговоров о создании, изменении и удалении контекстов безопасности SA.

б). Обеспечивает каркас схемы управления ключами в Internet и поддержку протокола определения ключей.

в). Сообщение ISAKMP состоит из заголовка и следующих за ним полезных грузов. Все это передается с помощью транспортного протокола. Спецификации требуют поддержку UDP. Форматы полезного груза обеспечивают согласованный каркас, независящий от конкретного протокола обмена ключами, алгоритма шифрования или механизма аутентификации.

4. Управление политикой IPSec в Win2000.

Процесс функционирования протокола IPSec определяется исключительно только той политикой, которая определена для данного компьютера.

Для формирования политики в Win2000 используется программа Domain Security Policy из группы Administrative Tools.

Эта программа управляет различными политиками на уровне домена, в том числе и IPSec-политикой – IPSecurity Policy (политикой учетных записей, локальной политикой и т. д.)

После организации домена создаются 3 предопределенных политики IPSec:

· Client (Respond only). Компьютер использует протокол IPSec исключительно в ответ на запрос другого компьютера, инициализирующего IPSec соединение. Эта политика обеспечивает минимальный уровень безопасности при передаче IP-пакетов и может применяться на клиентских компьютерах.

· Server (Request Security). Согласно этой политике, компьютер пытается взаимодействовать с другими компьютерами при помощи протокола IPSec. Однако, если другой участник соединения не поддерживает IPSec, взаимодействие осуществляется без использования этого протокола.

· Secure Server (Require Security). Компьютер взаимодействует с другими компьютерами исключительно с использованием IPSec. Если другой участник соединения не поддерживает IPSec, то взаимодействие не осуществляется.

Предопределенные политики достаточно жесткие. Но ими не ограничиваются возможности конфигурирования IPSec. При создании IPSec политики администратор должен определить значительное количество параметров, которые позволяют создать гибкую политику практически для любой ситуации, для конкретного типа трафика.

Для создания новой политики IPSec:

Administrative Tools / Domain Security Policy / IP Security Policy / Create IP Security Policy. Это приводит к запуску соответствующего мастера.

В ОД нужно дать имя политике, ее краткое описание, выбрать правило IPSec (порядок и условия установки соединения), определить метод аутентификации клиентов.

Возможны 3 варианта:

· Протокол аутентификации Keyberos (использование по умолчанию)

· Цифровые сертификаты (Х.509)

· Совместно разделяемый секрет (нужно определить секрет, знание которого будет подтверждать подлинность клиента)

Для редактирования политики IPSec:

Выбрать политику и КМЗ / Propertis

В ОД 2 вкладки: Rules и General. На вкладке General кнопка Advanced – можно определить:

1). Периодичность, с которой участники соединения инициируют процесс создания нового ключа и изменить

2). Метод генерации ключей

3). Порядок использования методов.Для того, чтобы соединение было установлено, участники должны использовать общий метод. Поэтому важно указывать несколько методов и порядок их поиска.

Лекция "14. Выбор системы" также может быть Вам полезна.

4). На вкладке Rules определяются правила IPSec политики, т. е. Порядок осуществления взаимодействия между участниками IPSec соединения. Кнопка Add.

Правила диктуют метод аутентификации и метод взаимодействия. Для активизации режимов туннелирования IPSec пакетов необходимо указать IP-адрес хоста, являющегося конечной точкой туннеля. Для организации IPSec туннеля каждый из 2-х его участников должен указывать друг на друга как на конечные точки туннеля.

Одна из вкладок позволяет определить, на какие именно соединения распространяется создаваемое правило. Существует 3 варианта:

· All network connections (все)

· Local Area Network (локальная сеть). Правило распространяется только на соединения с хостами локальной сети

· Remote Access (удаленный доступ). Правило распространяется на соединения с удаленными хостами.