Для студентов МГТУ им. Н.Э.Баумана по предмету Верификация безопасности информационных системВерификация безопасности информационных систем (ВБИС) ОтчетыВерификация безопасности информационных систем (ВБИС) Отчеты

5,00583

2024-11-102025-04-03СтудИзба

ДЗ 1, 2, 3: Верификация безопасности информационных систем (ВБИС) Отчеты

Описание

Верификация информационной безопасности

Ответы ко всем Домашним Заданиям

Оглавление

Домашнее задание №1.................................................................................................................. 3

Исследование атак на привилегированные программы........................................................... 3

Задание 1.1 Исследование Set-UID программам................................................................... 3

Задание 1.2. Исследование командных оболочек с привилегией Set-UID........................ 3

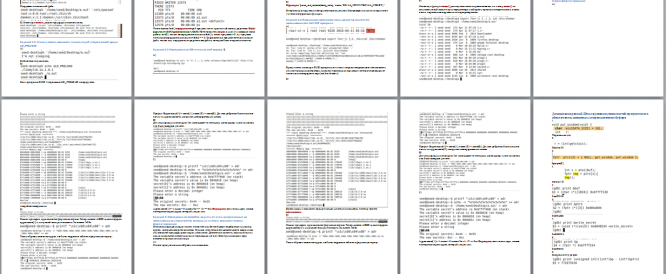

Задание 1.3. Атака с использованием манипуляций с переменной среды PATH............. 4

Задание 1.4. Исследование различий между функциями system() и execve()..................... 6

Задание 1.5. Атака с использованием манипуляций с переменной среды LD_PRELOAD........ 6

Задание 1.6. Исследование функции setuid()......................................................................... 7

Задание 2.2 Несанкционированное повышение привилегий с использованием Set-UID программ 8

Задание 2.3 Вопросы............................................................................................................... 10

Домашнее задание No 2 Исследование уязвимостей, связанных с использованием строки форматирования....................................................................................................................................................... 10

Задание 1. Исследование уязвимостей, связанных с использованием строки форматирования 10

Задание 2. Исследование способов защиты от атак, направленных на использование уязвимостей, связанных с использованием строки форматирования....................................................... 12

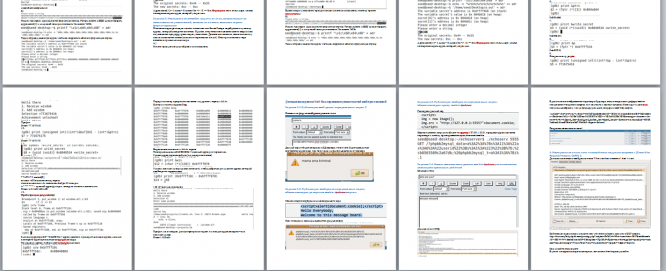

Домашнее задание 3. Исследование уязвимостей программного обеспечения, связанных с переполнением буфера........................................................................................................................................... 15

Домашнее задание No 4 Исследование уязвимостей веб-приложений................................ 18

Задание 1.1 Публикация сообщения с вредоносным кодом ........................................... 18

Задание 1.2. Публикация сообщения с вредоносным кодом, обеспечивающим раскрытие cookie-файлов жертвы...................................................................................................................................... 18

Задание 1.3. Публикация сообщения с вредоносным кодом, обеспечивающим кражу cookie-файлов 19

Задание 1.4. Использование похищенных cookie-файлов для выполнения несанкционированных действий................................................................................................................................... 19

4. Исследование атаки типа «межсайтовая подделка запросов» (Cross-Site Request Forgery, CSRF) 20

Задание 2.2 Атака с использованием HTTP POST запроса ............................................. 21

Задание 3.1 Обход механизма аутентификации пользователя........................................... 22

![]()

![]()

![]()

Ответы ко всем Домашним Заданиям

Оглавление

Домашнее задание №1.................................................................................................................. 3

Исследование атак на привилегированные программы........................................................... 3

Задание 1.1 Исследование Set-UID программам................................................................... 3

Задание 1.2. Исследование командных оболочек с привилегией Set-UID........................ 3

Задание 1.3. Атака с использованием манипуляций с переменной среды PATH............. 4

Задание 1.4. Исследование различий между функциями system() и execve()..................... 6

Задание 1.5. Атака с использованием манипуляций с переменной среды LD_PRELOAD........ 6

Задание 1.6. Исследование функции setuid()......................................................................... 7

Задание 2.2 Несанкционированное повышение привилегий с использованием Set-UID программ 8

Задание 2.3 Вопросы............................................................................................................... 10

Домашнее задание No 2 Исследование уязвимостей, связанных с использованием строки форматирования....................................................................................................................................................... 10

Задание 1. Исследование уязвимостей, связанных с использованием строки форматирования 10

Задание 2. Исследование способов защиты от атак, направленных на использование уязвимостей, связанных с использованием строки форматирования....................................................... 12

Домашнее задание 3. Исследование уязвимостей программного обеспечения, связанных с переполнением буфера........................................................................................................................................... 15

Домашнее задание No 4 Исследование уязвимостей веб-приложений................................ 18

Задание 1.1 Публикация сообщения с вредоносным кодом ........................................... 18

Задание 1.2. Публикация сообщения с вредоносным кодом, обеспечивающим раскрытие cookie-файлов жертвы...................................................................................................................................... 18

Задание 1.3. Публикация сообщения с вредоносным кодом, обеспечивающим кражу cookie-файлов 19

Задание 1.4. Использование похищенных cookie-файлов для выполнения несанкционированных действий................................................................................................................................... 19

4. Исследование атаки типа «межсайтовая подделка запросов» (Cross-Site Request Forgery, CSRF) 20

Задание 2.2 Атака с использованием HTTP POST запроса ............................................. 21

Задание 3.1 Обход механизма аутентификации пользователя........................................... 22

Характеристики домашнего задания

Учебное заведение

Просмотров

2

Размер

8,33 Mb

Список файлов

ДЗ_1_2_3.docx

ДЗ1-4. Отчет.pdf

ДЗ1-4.Отчет.pdf

Комментарии

Нет комментариев

Стань первым, кто что-нибудь напишет!

МГТУ им. Н.Э.Баумана

МГТУ им. Н.Э.Баумана AlexInfinity

AlexInfinity