Квантовая криптография (продолжение)

ЛЕКЦИЯ 18. Квантовая криптография (продолжение).

1. Как приготовить квантовые состояния. Ослабленные лазерные импульсы. Оценка однофотонного состояния при ослаблении импульса когерентного поля. Двухфотонные импульсы.

2. Способы кодирования квантовых состояний.

2.1. Кодирование поляризации. Оптические волокна, сохраняющие поляризацию.

2.2. Фазовая кодировка. Фарадеевское зеркало. Ротатор. Циркулятор. Система “Plug&Play”.

2.3. Кодирование по частоте.

3. Протокол А.Экерта (ЭПР- протокол)

4. Подслушивание в квантовой криптографии. Суть проблемы. Безусловная и практическая стойкость.

4.1. Индивидуальные (некогерентные) атаки. Стратегия передатчик-ретранслятор. Стратегия «промежуточного базиса». Симметричные индивидуальные атаки. Оценка максимальной взаимной информации Алиса и Боба, Алисы и Евы при односторонних сообшениях. Критерий стойкости для протокола ВВ84.

Рекомендуемые материалы

4.2. Когерентные атаки. Коллективные атаки.

4.3. Атаки класса «Троянский конь».

4.4. Атаки с помощью светоделителя.

Как приготовить квантовые состояния в криптографии.

Прежде, чем перейти к обсуждению различных видов криптографических атак, рассмотрим проблемы, связанные с генерацией квантовых состояний, используемых при квантовом распределении ключа. В рассмотренных трех протоколах использовались одно- и двухфотонные фоковские состояния света. Такие состояния, практически очень трудно получить экспериментально, хотя в последнее время появились сообщения о их генерации в квантовых точках (т.н. фотонные пушки, когда система испускает только один фотон и не может испустить два – антигруппировка фотонов). На сегодняшний день практическим источником однофотонных состояний служат ослабленные лазерные импульсы или коррелированные пары фотонов. Число единичных фотонов, либо пар фотонов в импульсе распределено по закону Пуассона. Поэтому имеется некая вероятность того, что в импульсе находится более одного фотона (или более одной пары фотонов). Эти избыточные фотоны могут, в принципе, быть использованы подслушивателем для извлечения информации о передаваемом ключе. Под импульсом будем понимать то фиксированное время, в течение которого должен прийти фотон (пара фотонов).

1. Ослабленные лазерные импульсы.

Наиболее простое решение проблемы приготовления однофотонных фоковских состояний – это ослабление лазерных импульсов, поле которых находится в когерентном состоянии со средним числом фотонов N. Вероятность найти n фотонов в таком когерентном состоянии описывается распределением Пуассона:

(18.1)

(18.1)

Соответственно, вероятность того, что в (когерентном) не пустом (т.е. с  ) импульсе содержится более одного фотона, равна

) импульсе содержится более одного фотона, равна

(18.2)

(18.2)

Эта вероятность может быть сделана произвольно малой при уменьшении N. Однако в этом случае большинство импульсов окажется пустым! Действительно, при малых N

. (18.3)

. (18.3)

Наличие пустых импульсов уменьшает скорость передачи битов, поскольку такие импульсы следует отбросить в протоколе, они не несут информации. Уменьшение скорости обмена битами может быть компенсировано увеличением частоты повторения импульсов. В настоящее время в телекоммуникационных схемах используется частота порядка ГГц. Однако на практике возникает другая серьезная проблема – темновые отсчеты детекторов. Сейчас используются индий-галиевые полупроводниковые детекторы на длинах волн телекоммуникационной связи (ИК-диапазон), которые обладают высоким темновым шумом. Поэтому детекторы стробируются – включаются чуть раньше прихода несущего информацию импульса, а выключаются чуть позже. Ясно, что увеличение частоты повторения импульсов приводит к увеличению доли темновых импульсов, поэтому нужен некий оптимум. Практически – это уровень в несколько МГц. Используется уровень приблизительно N = 0.1. Из (2) следует, что 5% непустых импульсов содержит больше одного фотона – эти события определяют уровень ошибок.

Генерация двухфотонных импульсов в процессе СПР.

В другом способе получения псевдо-однофотонных состояний состоит в использовании пар фотонов, генерируемых при СПР. Один фотон при этом рассматривается как триггер для другого – т.н. генератор известного числа фотонов. Второй детектор активизируется только после того, как первый детектор регистрирует фотон, поэтому, по определению, N = 1. Хотя в процессе СПР пары излучаются в случайные моменты времени, синхронизационная шкала теперь задается (например, сигнальными) фотонами, давшими отсчет в первом детекторе. В типичных нелинейных кристаллах при мощности накачки 1 мВт удается получить около миллиона пар в секунду в одной пространственно-частотной моде (имеется в виду одномодовый световод сечением несколько микрометров). Соответственно, при использовании временного окна около 1 нсек условная вероятность зарегистрировать второй фотон из другой пары оказывается  . Окно выбрано из соображений временного разрешения детектора. Оказывается, что такой способ генерации однофотонных состояний выгоднее описанного выше (при ослаблении лазерных импульсов), поскольку чтобы получить такое же среднее число ослабленных фотонов нужно использовать более высокую частоту повторения импульсов.

. Окно выбрано из соображений временного разрешения детектора. Оказывается, что такой способ генерации однофотонных состояний выгоднее описанного выше (при ослаблении лазерных импульсов), поскольку чтобы получить такое же среднее число ослабленных фотонов нужно использовать более высокую частоту повторения импульсов.

Говоря о практических реализациях КК, следует выделить три основных способа кодирования.

1. Кодирование по поляризации. Этот способ используется, в основном при передаче сообщений через открытое пространство, поскольку для передачи по волокну, необходимо использовать т.н. поляризационно-сохраняющие волокна (polarization- montaining fiber). Эти типы волокон не обеспечивают стабильного сохранения произвольного поляризационного состояния кубита из-за возникающих температурных и фазовых флуктуаций двупреломления. А именно, свет, поляризованный вдоль одной из главной оси такого волокна, останется поляризованный в этом направлении и на выходе. Однако, например, линейно поляризованный свет под углом 45 градусов к главной оси окажется поляризованным произвольно, из-за флуктуаций относительной фазы между двумя собственными волнами, распространяющимися вдоль волокна. В этом смысле поляризационно-сохраняющее волокно похоже по своему действию на обычное одномодовое волокно. Оно сохраняет степень поляризации (конечно, имеется в виду случай, когда длина когерентности света намного превышает эффективную длину волокна)

, (18.4)

, (18.4)

т.е. линейно поляризованный свет на входе в обычное волокно станет в общем случае поляризованным эллиптически на выходе, а положение точки, изображающей состояние поляризации на сфере Пуанкаре, будет флуктуировать. Состояние поляризации на выходе можно сделать любым, пространственно конфигурируя участки волокна. Наиболее часто встречается метод скручивания куски волокна в петли. Число витков в петле устанавливает оптическую разность хода  , а ориентация петли в пространстве – углу поворота пластинки. Следовательно, две-три петли (пластинки

, а ориентация петли в пространстве – углу поворота пластинки. Следовательно, две-три петли (пластинки  ) могут сформировать любое чистое поляризационное состояние на выходе волокна, но это состояние подвержено сильным флуктуациям.

) могут сформировать любое чистое поляризационное состояние на выходе волокна, но это состояние подвержено сильным флуктуациям.

2. Кодирование по фазе. Такой способ впервые был предложен Беннетом в его работе, описывающей протокол В92. Именно такой способ в настоящее время нашел практическое воплощение. Он основан на использовании двухплечевого интерферометра Маха-Цандера. Интерферометр выполнен на оптическом волокне и включает в себя два симмметричных смесителя (аналог светоделителя). В одном из плеч помещается фазовый модулятор. Разность длин плеч должна быть меньше длины когерентности. Учитывая сдвиг фаз на 90 град. при отражении от светоделителя, набеги фаз в фазовых модуляторах Алисы и Боба, а также фиксированный набег фаз из-за разницы длин плеч, можно вычислить интенсивность в выходной моде «0» станции Боба (см. Рис. 1):

, (18.5)

, (18.5)

где  – волновое число, а

– волновое число, а  - средняя интенсивность источника света. Если аргумент косинуса равен

- средняя интенсивность источника света. Если аргумент косинуса равен  , n – целое, то в этой моде наблюдается деструктивная интерференция – весь свет направляется в моду «1». Если же аргумент косинуса равен

, n – целое, то в этой моде наблюдается деструктивная интерференция – весь свет направляется в моду «1». Если же аргумент косинуса равен  , то весь свет направляется в моду «0». При промежуточных фазовых сдвигах свет регистрируется в обеих модах. Устройство в целом работает как оптический переключатель, причем важно поддерживать разность хода постоянной для наблюдения стабильной интерференции. На вход интерферометра подаются однофотонные состояния, полученные в одном из описанных выше методов. При реализации протокола ВВ84 Алиса кодирует фазу четырьмя способами – прикладывая сдвиг фаз

, то весь свет направляется в моду «0». При промежуточных фазовых сдвигах свет регистрируется в обеих модах. Устройство в целом работает как оптический переключатель, причем важно поддерживать разность хода постоянной для наблюдения стабильной интерференции. На вход интерферометра подаются однофотонные состояния, полученные в одном из описанных выше методов. При реализации протокола ВВ84 Алиса кодирует фазу четырьмя способами – прикладывая сдвиг фаз  . Соответственно, она кодирует состояние «0» фазами

. Соответственно, она кодирует состояние «0» фазами  , «1» – фазами

, «1» – фазами  . Со своей стороны, Боб осуществляет выбор базиса, вводя фазовую задержку 0, либо

. Со своей стороны, Боб осуществляет выбор базиса, вводя фазовую задержку 0, либо  . Кроме того, он отождествляет детектор, стоящий в моде «0» с значением бита «0», а моду «1» с битом «1». Если разность фаз равна 0 или

. Кроме того, он отождествляет детектор, стоящий в моде «0» с значением бита «0», а моду «1» с битом «1». Если разность фаз равна 0 или  , то Алиса и боб использовали совместные базисы, следовательно, они получают детерминированные результаты. В этих случаях Алиса может предсказать результат Боба (значение бита или выходную моду светоделителя Боба) в зависимости от фазового сдвига, который она приложила. Если же разность фаз равна

, то Алиса и боб использовали совместные базисы, следовательно, они получают детерминированные результаты. В этих случаях Алиса может предсказать результат Боба (значение бита или выходную моду светоделителя Боба) в зависимости от фазового сдвига, который она приложила. Если же разность фаз равна  либо

либо  ,то базисы несовместны, следовательно, фотон в станции Боба может с равной вероятностью попасть в любую моду. Полностью протокол ВВ84 при фазовой кодировке приводится в таблце1. На практике, удобнее использовать другую схему – два разбалансированных интерферометра Маха-Цандера. Это вызвано, прежде всего, тем, что необходимо поддерживать разность плеч постоянной, что трудно выполнимо на больших расстояниях. Схема показана на Рис.2. Нетрудно заметить, что временная функция распределения отсчетов в станции Боба будет содержать три пика. Первый соответствует тому, что и у Алисы и у Боба фотоны пошли через короткое плечо. Третий пик отвечает случаю, когда фотоны «выбрали» длинные пути. И, наконец, центральный пик соответствует ситуации, когда фотон Алисы пошел по короткому пути, а фотон Боба – по длинному, либо наоборот. Эти две последние ситуации неразличимы. Физически это значит, что разность длин плеч интерферометра Алисы должна быть такой же, как и у Боба, с точностью до длины когерентности света (реально – это несколько миллиметров). Такая схема гораздо более стабильна, здесь, как бы обе «половинки» фотона распространяются по одному и тому же пути. Однако остается проблема температурной стабилизации обоих интерферометров. Эта проблема является общей для обоих рассмотренных методов – поляризационного и фазового кодирования. Для ее решения необходима схема активной компенсации флуктуаций разности длин оптических плеч.

,то базисы несовместны, следовательно, фотон в станции Боба может с равной вероятностью попасть в любую моду. Полностью протокол ВВ84 при фазовой кодировке приводится в таблце1. На практике, удобнее использовать другую схему – два разбалансированных интерферометра Маха-Цандера. Это вызвано, прежде всего, тем, что необходимо поддерживать разность плеч постоянной, что трудно выполнимо на больших расстояниях. Схема показана на Рис.2. Нетрудно заметить, что временная функция распределения отсчетов в станции Боба будет содержать три пика. Первый соответствует тому, что и у Алисы и у Боба фотоны пошли через короткое плечо. Третий пик отвечает случаю, когда фотоны «выбрали» длинные пути. И, наконец, центральный пик соответствует ситуации, когда фотон Алисы пошел по короткому пути, а фотон Боба – по длинному, либо наоборот. Эти две последние ситуации неразличимы. Физически это значит, что разность длин плеч интерферометра Алисы должна быть такой же, как и у Боба, с точностью до длины когерентности света (реально – это несколько миллиметров). Такая схема гораздо более стабильна, здесь, как бы обе «половинки» фотона распространяются по одному и тому же пути. Однако остается проблема температурной стабилизации обоих интерферометров. Эта проблема является общей для обоих рассмотренных методов – поляризационного и фазового кодирования. Для ее решения необходима схема активной компенсации флуктуаций разности длин оптических плеч.

Простое решение проблемы состоит в том, чтобы иногда запускать в систему относительно интенсивные лазерные импульсы с N>>1, чтобы производить коррекцию фазовых или поляризационных искажений. Такие импульсы можно чередовать со слабыми, квантовыми.

Другой подход предусматривает пассивную компенсацию поляризационных флуктуаций в волокне. Такая схема включает в себя т.н. фарадеевское зеркало. Это зеркало состоит из 45-градусного ротатора Фарадея и обычного 180-градусного зеркала. Ротатор Фарадея поворачивает поляризацию на сфере Пуанкаре на 90 градусов вокруг полярной оси (соединяющей южный и северный полюса). Специфика такого преобразования состоит в том, что направление вращения не зависит от направления распространения света. Значит, проходя через ротатор в прямом, а затем, в обратном направлении, поляризационное преобразование описывается одним и тем же оператором. Соответствующее поляризационное преобразование описывается матрицей

, (18.6)

, (18.6)

Отражение от обычного зеркала наглядно представляется отражением относительно экваториальной плоскости, как будто бы северный и южный полюс меняются местами:

(18.7)

(18.7)

Следовательно, общий эффект, вызванный фарадеевским зеркалом, состоит в преобразовании исходного состояния в ортогональное:

(18.8)

(18.8)

Нетрудно убедиться, что конечное состояние ортогонально начальному, т.е.  (18.9)

(18.9)

Ясно, что произвольное поляризационное преобразование, совершаемое волокном, на конце которого установлено фарадеевское зеркало, сводится к тому, что свет, прошедший по пути: волокно - фарадеевское зеркало – то же волокно, окажется в ортогональном состоянии (Рис.3):

. (18.10)

. (18.10)

Криптографическая система, основанная на кодированном по фазе протоколе ВВ84 и использующая двойное прохождение света через одно и то же волокно, снабженная фарадеевским зеркалом, получила название “Plug&Play”, поскольку в ней автоматически корректируются фазовые искажения, возникающие при распространении поляризованного света через волокно. Такая схема была реализована в университете Женевы в 1997 году. С ее помощью было продемонстрировано квантовое распределение ключа на расстоянии 23 км. Такая схема лежит в основе единственного, на сегодняшний день, коммерческого криптографического устройства, поэтому ее работа заслуживает детального анализа.

Основные этапы работы схемы состоят в следующем (рис.4).

Общая идея.

В станции Боба находится лазерный диод, излучающий световые импульсы во втором окне telecom 1300нм[1]. Импульс может пройти либо по короткому плечу интерферометра Боба, либо по длинному. Если он идет по короткому пути, то, пройдя поляризационный светоделитель, оказывается поляризованным вертикально, затем его поляризация портится в длинном волокне, попадает в интерферометр Алисы, его часть отражается от фарадеевского зеркала, опять попадает в волокно, на выходе которого поляризация после автокоррекции становится горизонтальной, попадает в длинное плечо интерферометра Боба. Если исходный импульс попал в длинное плечо интерферометра Боба, то в конечном итоге он окажется в коротком плече станции Боба. Таким образом на светоделителе С1 в станции Боба возникает суперпозиция двух импульсов.

Более детальная работа всей схемы описана ниже.

Сначала рассмотрим принцип действия циркулятора (Рис.5). Циркулятор представляет собой двухплечевой интерферометр Маха-Цандера, в каждое из плеч которого помещен 45-градусный ротатор Фарадея, причем, в верхнем плече он осуществляет преобразование  , а в нижнем -

, а в нижнем -  . Выходной поляризационный светоделитель ориентирован в диагональном базисе, поэтому он смешивает поляризации +45 и –45 град. без потерь, следовательно свет оказывается лишь в одной выходной моде с поляризацией +45 град. Если же теперь подать, скажем вертикально поляризованный свет в ту же выходную моду, которая теперь рассматривается как входная, то свет, разделившись на делителе, окажется поляризованным –45 град. в верхнем плече и +45 град. в нижнем. Но теперь, проходя через соответствующие фарадеевские ротаторы, его поляризация повернется в ту же сторону (на сфере Пуанкаре) и в верхнем плече он станет поляризованным горизонтально, а в нижнем – вертикально. После смешения на светоделителе весь свет выйдет в верхнюю выходную моду с вертикальной поляризацией.

. Выходной поляризационный светоделитель ориентирован в диагональном базисе, поэтому он смешивает поляризации +45 и –45 град. без потерь, следовательно свет оказывается лишь в одной выходной моде с поляризацией +45 град. Если же теперь подать, скажем вертикально поляризованный свет в ту же выходную моду, которая теперь рассматривается как входная, то свет, разделившись на делителе, окажется поляризованным –45 град. в верхнем плече и +45 град. в нижнем. Но теперь, проходя через соответствующие фарадеевские ротаторы, его поляризация повернется в ту же сторону (на сфере Пуанкаре) и в верхнем плече он станет поляризованным горизонтально, а в нижнем – вертикально. После смешения на светоделителе весь свет выйдет в верхнюю выходную моду с вертикальной поляризацией.

Итак, короткий и достаточно интенсивный лазерный импульс подается в систему через циркулятор. Далее он разделяется на светоделителе. Обозначим ту половину импульсов, которая попадает в короткое плечо через Р1, а те импульсы, которые оказываются в длинном плече через Р2. Часть Р1 попадает на поляризационный светоделитель, после которого импульс становится поляризованным горизонтально. Затем Р1 попадает в волокно. Вторая половина импульсов Р2 идет через длинное плечо и, отразившись от поляризационного светоделителя становится поляризованной вертикально. Фазовый модулятор, находящийся в длинном плече, при этом выключен, т.е. фазового сдвига в Р2 не происходит. Задержка между Р1 и Р2 составляет около 200нсек. Оба импульса направляются через волокно к станции Алисы. Р1 проходит через светоделитель. Часть света поступает на детектор, который обеспечивает сигнал синхронизации. Этот детектор также важен при рассмотрении атак типа «троянского коня». Другая часть поступает на ослабитель и линию задержки – она выполнена в виде витка световода. Наконец, импульс попадает на фазовый модулятор, а затем – на фарадеевское зеркало. Часть импульсов Р2 проделывает тот же путь. Алиса включает свой фазовый модулятор на короткое время и вводит сдвиг фаз только в импульс Р1. Происходит кодирование бита так, как это необходимо в оригинальном протоколе ВВ84. Ослабитель подобран так, что когда импульс покидает станцию Алисы, в нем не содержится более одного фотона. Пройдя обратный путь по волокну до поляризационного светоделителя, поляризация импульса в точности ортогональна той, которая была изначально на входе в волокно (благодаря действию фарадеевского зеркала). Следовательно, теперь Р1 отражается, а не проходит через PBS. Теперь этот импульс проходит через длинное плечо интерферометра. В это время Боб включает фазовращатель и вводит фазовую задержку, согласно оригинальному протоколу. Соответственно, импульс Р2 теперь поступает в короткое плечо. Оба импульса суммарно проходят один и тот же путь, значит они перекрываются на светоделителе BS1 и интерферируют, как и должно быть по протоколу. Счетчики фотонов, помещенные в выходные моды BS1 регистрируют отсчеты. Заметим, что фазовой модуляции подвержены только импульсы Р1.

При тестировании схема давала довольно низкий уровень QBER – около 1.4%. Та линия задержки, которая находится у Алисы, необходима, чтобы разделить во времени слабые «однофотонные» состояния и сильные отраженные лазерные импульсы, возникающие на любых неоднородностях оптической части установки. Заметим, что в принципе, такие импульсы могут дать Еве информацию об устройстве станции Алисы, в частности, о значении фазовых задержек, т.е. значениях бита!

Кодирование по частоте.

Применяется и другой способ кодировки – с помощью «частотно-фазовой» модуляции. Имеется в виду, что кубиты кодируются не по несущей частоте, а по относительной фазе между сателлитами относительно центральной частоты спектра.

Источник излучает короткие импульсы квазимонохроматического света с частотой  . Первый фазовый модулятор РМА модулирует фазу пучка с частотой

. Первый фазовый модулятор РМА модулирует фазу пучка с частотой  и малой глубиной модуляции. Сам фазовый модулятор накачивается радиочастотным генератором РЧГА, фаза которого

и малой глубиной модуляции. Сам фазовый модулятор накачивается радиочастотным генератором РЧГА, фаза которого  может управляться. Пучок ослабляется настолько, чтобы в сателлитах содержалось меньше одного фотона на импульс, в то время как центральная частота спектра представлялась классическим сигналом, содержащим много фотонов. После прохождения через волокно, пучок попадал на второй фазовый модулятор, где осуществлялось повторное частотно-фазовое кодирование РМВ. Этот фазовый модулятор накачивался вторым генератором с такой же частотой

может управляться. Пучок ослабляется настолько, чтобы в сателлитах содержалось меньше одного фотона на импульс, в то время как центральная частота спектра представлялась классическим сигналом, содержащим много фотонов. После прохождения через волокно, пучок попадал на второй фазовый модулятор, где осуществлялось повторное частотно-фазовое кодирование РМВ. Этот фазовый модулятор накачивался вторым генератором с такой же частотой  и фазой

и фазой  . Генераторы должны быть синхронизованы. В итоге, после прохождения через второй модулятор в спектре света содержится центральная частота

. Генераторы должны быть синхронизованы. В итоге, после прохождения через второй модулятор в спектре света содержится центральная частота  , сателлиты, введенные Алисой, а также сателлиты, введенные Бобом. Все эти пики с частотами

, сателлиты, введенные Алисой, а также сателлиты, введенные Бобом. Все эти пики с частотами  взаимно когерентны, поэтому пучки интерферируют. Боб может считать информацию, проанализировав интерференционную картину, предварительно подавив с помощью интерференционных фильтров излучение на центральной частоте. Такая схема была использована группой из Безансона (Годбегюр) для реализации протокола В92. Значение бита «0» у Алисы кодировалось фазовым сдвигом 0, «1» – фазовым сдвигом

взаимно когерентны, поэтому пучки интерферируют. Боб может считать информацию, проанализировав интерференционную картину, предварительно подавив с помощью интерференционных фильтров излучение на центральной частоте. Такая схема была использована группой из Безансона (Годбегюр) для реализации протокола В92. Значение бита «0» у Алисы кодировалось фазовым сдвигом 0, «1» – фазовым сдвигом

. Боб случайно выбирал сдвиг фаз

. Боб случайно выбирал сдвиг фаз  . Ясно, что если

. Ясно, что если  , то интерференция конструктивная, т.е. соответствующий детектор имеет ненулевую вероятность зарегистрировать фотон. Если же

, то интерференция конструктивная, т.е. соответствующий детектор имеет ненулевую вероятность зарегистрировать фотон. Если же  , то эта вероятность обращается в нуль!

, то эта вероятность обращается в нуль!

ЭПР-ПРОТОКОЛ

В 1991 году А.Экерт предложил протокол, основанный на перепутанных состояниях. Впоследствии оказалось, что этот протокол является разновидностью ВВ84, однако в обзорах по квантовым способам распределения ключа, как правило, он фигурирует отдельно. Примечательно также, что казалось бы, абсолютно умозрительные рассуждения, приведшие Эйнштейна, Подольского и Розена к их известному парадоксу, а также идеи, высказанные Дж.Беллом, все-таки нашли свое практическое воплощение. Сам А.Экерт, формулируя суть протокола, отмечал, что здесь «распределение ключа зависит от полноты квантовой механики». Под полнотой понимается тот факт, что квантовое описание обеспечивает максимально возможную информацию о рассматриваемой системе. Экспериментальная реализация рассматриваемого протокола, во всяком случае, в принципиальном смысле, мало отличается от установок по наблюдению нарушения неравенств Белла. Можно сказать, что при распределении ключа вводится квантовый канал, где сам ключ существует без какого-либо «элемента реальности», связанного с этим ключом. В этом смысле он защищен полнотой квантовой механики.

Канал состоит из источника перепутанных фотонов, находящихся в синглетном состоянии (Рис.6). Частицы разлетаются вдоль оси z в направлениях к легитимным пользователям – Алисе и Бобу. Каждый из них получает по одной частице или половинке перепутанной пары. Затем Алиса и Боб выполняют измерение над свой частицей, ориентируя поляризационные призмы вдоль трех направлений: для Алисы – аi, для Боба – bj (i, j = 1, 2, 3). Конкретно, измеряя углы от вертикальной оси[2]:

(18.11)

(18.11)

(18.12)

(18.12)

Алиса и Боб выбирают ориентацию призм случайно и независимо друг от друга для каждой пары перепутанных частиц. Каждое измерение дает результат либо +1, либо –1, т.е. срабатывает один из двух детекторов, установленных в выходных модах поляризационной призмы Алисы и Боба. Параметризованный таким образом сигнал представляет один (для одной частицы) бит информации.

Далее измеряется корреляция между парами детекторов Алисы и Боба, чтобы сформировать величину:

(18.13)

(18.13)

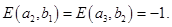

где аргументы в корреляционных функциях Р означают выбранное направление. Например,  означает вероятность того, что при данных установках поляризационных призм ai, bj Алиса получила результат «-1», а Боб «+1». Можно показать, что величина Е принимает значения

означает вероятность того, что при данных установках поляризационных призм ai, bj Алиса получила результат «-1», а Боб «+1». Можно показать, что величина Е принимает значения

. (18.14)

. (18.14)

Для двух пар одинаковых ориентаций анализаторов (поляризационных призм)

квантово-механические предсказания дают полную антикорреляцию результатов, полученных Алисой и Бобом:

квантово-механические предсказания дают полную антикорреляцию результатов, полученных Алисой и Бобом:

Следуя Клаузеру, Хорну, Шимони и Хольту можно ввести наблюдаемую величину - наблюдаемую Белла, составленную из корреляционных коэффициентов (13):

(18.15)

(18.15)

которая равна

(18.16)

(18.16)

После того, как перепутанные частицы поступили к Алисе и Бобу, те могут объявить по открытому каналу связи ориентации анализаторов, которые были выбраны случайным образом при каждом измерении. Затем, результаты измерений разделяются на две группы. К первой группе относятся результаты, полученные при разных ориентациях анализаторов, т.е., приводящие к (16). Ко второй – при одинаковых. Не учитываются те результаты, когда частица Алисы или Боба по каким-то причинам не была зарегистрирована вообще. Затем Алиса и Боб сообщают результат, который они получили только для первой группы измерений. Это позволяет им установить то значение S, которое для невозмущенных состояний частиц должно оказаться равным (16). В свою очередь последнее утверждение дает основание легитимным пользователям считать, что результаты, относящиеся ко второй группе измерений, антикоррелированы и могут быть преобразованы в секретный набор битов – сырой ключ.

Подслушиватель не может воспользоваться информацией, перехватывая перепутанные частицы, поскольку самой информации там нет. Считается, что она появляется в результате измерений, выполняемых Алисой. По Экерту измерение Алисы приготавливает состояние частицы Боба, хотя более последовательно было бы утверждать, что эта информация закодирована в корреляционных функциях Р и величине Е.

ПОДСЛУШИВАНИЕ В КВАНТОВОЙ КРИПТОГРАФИИ.

Суть проблемы

Мы рассмотрели наиболее распространенные протоколы квантового распределения ключа. В идеальном случае на этапе получения просеянного ключа, когда Алиса послала Бобу последовательность кубитов, после того как Алиса и Боб обменялись информацией о базисах, эти просеянные ключи идентичны для обоих участников. Однако в реальности возможно появление некоторых ошибок в просеянном ключе, поэтому Алиса и Боб должны использовать протоколы классической теории информации для устранения таких ошибок. Такими протоколами являются протокол коррекции ошибок и усиления секретности. Первый необходим для установления идентичных ключей, а второй - для обеспечения секретности ключа. Целью действий Алисы и Боба является поиск такого протокола, который либо обеспечивает секретный ключ, либо сигнализирует об ошибке и останавливает весь процесс распределения. Полный анализ всех возможных стратегий подслушивателя на сегодняшний день невозможен. Общая концепция такого анализа содержит два направления – безусловное и практическое доказательство секретности квантовой криптосистемы. Термин «безусловное доказательство» означает, что секретность обеспечивается по отношению к целому классу атак, при условии, что Ева использует не только лучшие из имеющихся сегодня технологий, но и прогнозируемые технологии завтрашнего дня. Другими словами, должны быть доказаны соответствующие математические теоремы, выраженные в общих абстрактных терминах. С другой стороны, «практические доказательства» восходят к конкретным программным обеспечениям и технологиям. Они основываются на реализации общих физических принципов.

Итак, мы должны предположить, что Ева обладает совершенной технологией. Единственным ограничением для ее действий выступают законы квантовой механики, но не сегодняшний уровень развития технологии. Так, Ева не может клонировать кубиты. Но ей разрешается выполнять любые унитарные преобразования над одним или несколькими кубитами или даже использовать вспомогательные системы, в том числе и квантовые. Более того, после осуществления таких взаимодействий Ева может сохранять свою вспомогательную систему невозмущенной, в полной изоляции от окружения, в течении любого времени! И только после всех обсуждений по открытому каналу, которые, конечно, доступны ей, она может выполнить измерение над своей системой по своему выбору, будучи ограниченной при этом лишь законами квантовой механики. Будем также полагать, что все ошибки, возникающие в криптосистеме, связаны с наличием Евы. Также будем считать, что Алиса и Боб полностью изолированы от Евы, т.е. «Ева не может подглядеть через плечо» о том, что делает, например, Алиса.

Индивидуальные (некогерентные) атаки.

Этом классе атак предполагает, что Ева создает некие вспомогательные частицы (пробы), осуществляет взаимодействие проб с каждым кубитом, посылаемым от Алисы к Бобу и затем измеряет пробы одну за другой. Важно, что при этом наиболее реалистичном классе атак считается, что Ева ждет только окончания процедуры сравнения базисов и не дожидается окончания процедур коррекции ошибок и усиления секретности. Индивидуальные атаки имеют важную особенность – они полностью могут быть рассмотрены классически! Это значит, что Алиса, Боб и Ева обладают некой классической информацией в виде случайных величин  , соответственно и что самое важное – законы квантовой механики позволяют рассматривать совместное распределение вероятностей

, соответственно и что самое важное – законы квантовой механики позволяют рассматривать совместное распределение вероятностей  . Такая задача многократно обсуждалась в классической криптографии, поэтому многие результаты могут быть заимствованы оттуда непосредственно.

. Такая задача многократно обсуждалась в классической криптографии, поэтому многие результаты могут быть заимствованы оттуда непосредственно.

Один из типов индивидуальных атак мы рассматривали на прошлой лекции. Это т.н. стратегия «перехватчик-ретранслятор» , когда Ева перехватывает все кубиты Алисы и измеряет их в одном из двух базисов. Считается, что Ева знает, в каких базисах следует производить измерения, но не знает какой базис конкретно был выбран для кодировки конкретного бита. В этом случае взаимная информация Алисы и Евы(т.е. число битов, которое можно сохранить записывая  , зная

, зная  ):

):

. (18.17)

. (18.17)

Здесь второе слагаемое (сумма) – апостериорная или условная энтропия – есть просто усреднение по всем возможным результатам r, которые может получить Ева. Условная энтропия, фигурирующая в этой сумме, вычисляется по стандартному правилу:

, (18.18)

, (18.18)

а условная вероятность дается формулой

(18.19)

(18.19)

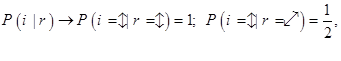

При данной стратегии Ева получает один из четырех возможных результатов:

. После того, как базис становится известным (возьмем, для примера, H-V-базис), исход Алисы становится детерминированным и принимает два значения

. После того, как базис становится известным (возьмем, для примера, H-V-базис), исход Алисы становится детерминированным и принимает два значения  .В этом случае из (17-19) получаем:

.В этом случае из (17-19) получаем:

следовательно,

Отсюда находим взаимную информацию:

где мы воспользовались определением шенноновской энтропии:

Другая стратегия этого типа заключается в том, что Ева использует для измерения промежуточный базис, в котором все кубиты, закодированные Алисой имеют вероятность быть зарегистрированы. Например, это базис, повернутый на 22.50 (или базис Брейдбарта). В этом случае вероятность того, что Ева правильно измеряет значение кубита одинакова для всех реализаций и равна  Тогда значение QBER оказывается

Тогда значение QBER оказывается

,

,

а взаимная информация Алисы и Евы:

,

,

Последняя оценка показывает, что эта стратегия, хоть и проще в реализации (используется лишь один базис), но дает меньше преимуществ Еве, по сравнению с «перехватчиком-ретранслятором».

Симметричные индивидуальные атаки.

Эта стратегия предполагает следующую последовательность в действиях Евы. Ева последовательно перехватывает все кубиты, посылаемые Алисой один за другим. Затем она приготавливает вспомогательные квантовые состояния, называемые пробами и осуществляет взаимодействие проба-кубит. Ева имеет возможность приготовить свою пробу в произвольном состоянии. Кроме того, считается, что Ева может осуществить любой тип взаимодействия, но само взаимодействие не должно зависеть от состояния кубита Алисы. Взаимодействие должно описываться унитарным оператором. После взаимодействия пробы с кубитом, кубит направляется к Бобу. Считается, что с точки зрения Боба не важно, находится ли кубит в начальном состоянии (т.е. до взаимодействия), либо в измененном – принимается, что гильбертово пространство кубита остается тем же!

Предположим, что НЕve -гильбертово пространство пробы Евы, а  - гильбертово пространство системы проба-кубит. Пусть

- гильбертово пространство системы проба-кубит. Пусть  - начальные состояния кубита и пробы, соответственно, а U – унитарный оператор взаимодействия. Тогда состояние кубита, полученного Бобом (после взаимодействия) вычисляется, как обычно, с помощью следа по «лишним» переменным, т.е. по степеням свободы состояния Евы:

- начальные состояния кубита и пробы, соответственно, а U – унитарный оператор взаимодействия. Тогда состояние кубита, полученного Бобом (после взаимодействия) вычисляется, как обычно, с помощью следа по «лишним» переменным, т.е. по степеням свободы состояния Евы:

(18.20)

(18.20)

Мы ограничимся при рассмотрении этого вида атак протоколом ВВ84. В этом случае состояние Боба связано с начальным состоянием кубита, посылаемого Алисой  , соотношением:

, соотношением:

(18.21)

(18.21)

Здесь введен коэффициент сжатия  . Соотношение (21) просто показывает, что из-за попытки подслушивания (взаимодействие кубита с пробой) чистота состояния, получаемого Бобом, уменьшается. Это соответствует уменьшению диаметра сферы Блоха (Пуанкаре) (Рис.7) без изменения радиального положения изображающей точки (в протоколе ВВ84 четыре точки располагаются на экваторе). Атаки такого типа называются симметричными. Не вдаваясь в детали вычислений, сформулируем основные результаты воздействия на ВВ84 этого класса атак.

. Соотношение (21) просто показывает, что из-за попытки подслушивания (взаимодействие кубита с пробой) чистота состояния, получаемого Бобом, уменьшается. Это соответствует уменьшению диаметра сферы Блоха (Пуанкаре) (Рис.7) без изменения радиального положения изображающей точки (в протоколе ВВ84 четыре точки располагаются на экваторе). Атаки такого типа называются симметричными. Не вдаваясь в детали вычислений, сформулируем основные результаты воздействия на ВВ84 этого класса атак.

1. можно показать, что  , где F – качество (fidelity) – вероятность того, что при подслушивании Боб получит правильный результат:

, где F – качество (fidelity) – вероятность того, что при подслушивании Боб получит правильный результат:

,

,

а D – это QBER. Напомню, что определяется как отношение числа неправильных битов к общему числу посланных битов:

. (18.22)

. (18.22)

2. Качество F зависит от двух действительных параметров x и y:

(18.23)

(18.23)

Интересно отметить, что в протоколе шести состояний (6-state protocol) число действительных параметров уменьшается до одного. Его смысл сводится к отношению качества «копий» исходного кубита, находящихся у Боба и Евы. Случай, когда эти копии одинаковы, соответствует оптимальному подслушиванию.

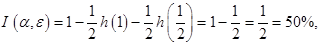

3. Как только Алиса, Боб и Ева выполнили измерения над своими квантовыми системами, они получили наборы случайных классических переменных  . Оказывается, что секретный ключ, распределенный между Алисой и Бобом, возможен при проведении лишь процедур коррекции ошибок и усиления секретности тогда и только тогда, когда взаимная шенноновская информация

. Оказывается, что секретный ключ, распределенный между Алисой и Бобом, возможен при проведении лишь процедур коррекции ошибок и усиления секретности тогда и только тогда, когда взаимная шенноновская информация  Последнее равенство взаимных информаций выполняется в при симметричных атаках.

Последнее равенство взаимных информаций выполняется в при симметричных атаках.

4. Интересно сравнить максимальную информацию, доступную Еве (т.н. взаимную информацию между Бобом и Евой или, что тоже самое, между Алисой и Евой) и информацию доступную Бобу (т.е. взаимную информацию между Алисой и Бобом).

Оказывается, что

(18.24)

(18.24)

Ассимптотика берется при малых уровнях QBER (т.е. D).

Информация Боба:

(18.25)

(18.25)

Можно построить зависимости обеих информаций от уровня QBER. Кривая (24) возрастает, кривая (25) – убывает. Эти две кривые пересекаются в точке D0:

(18.26)

(18.26)

Следовательно, критерием стойкости протокола ВВ84 по отношению к индивидуальных когерентных атак, является условие:

. (18.27)

. (18.27)

Другими словами, при уровнях QBER превышающих D0 никакие процедуры коррекции ошибок и усиления секретности не обеспечат Алисе и Бобу секретности ключа – при индивидуальных атаках.

1. Когерентные атаки

При этом классе атак Ева может любым унитарным образом перепутать пробу любой размерности, находящейся в любом состоянии со всей последовательностью кубитов сразу (такие атаки еще называются совместными). Затем, она удерживает эту пробу до конца открытого обсуждения и производит наиболее общее измерение.

Коллективные атаки – это подкласс когерентных атак, в котором каждый кубит Алисы (фотон) i индивидуально перепутывается с отдельной пробой Рi. Т.е. здесь Ева получает пробы в таких же состояниях, как и при некогерентных атаках. Однако после окончания открытого обсуждения Ева может провести общее измерение на всех пробах сразу, т.е. все пробы рассматриваются как единая большая квантовая система. Важно, что при коллективных атаках перед общим измерением все пробы Рi не перепутаны и независимы друг от друга. На сегодняшний день нет общего доказанного утверждения какой из классов перечисленных атак является наиболее эффективным.

При когерентных (совместных и коллективных) атаках обычно предполагается, что Ева производит свое измерение после полного завершения открытого сеанса связи между Алисой и Бобом. Этот сеанс включает в себя не только обсуждение базисов, но и выполнение протоколов коррекции ошибок и усиления секретности. Однако при более реалистичных индивидуальных атаках считается, что Ева ждет только окончания процедуры сравнения базисов.

2. Атаки класса «Троянский конь»

"История и источниковедение" - тут тоже много полезного для Вас.

До сих пор рассматривались стратегии подслушивания, при которых Ева стремилась извлечь максимальную информацию из кубитов, пересылаемых от Алисы к Бобу. Однако Ева может использовать совершенно другую стратегию. Она сама испускает сигналы, которые поступают на станции Алисы и Боба через квантовый канал. Например, она может послать лазерные импульсы в волокно, которое соединяет станции А и Б и проанализировать отраженный свет. В принципе, таким образом можно проанализировать каки когда стрелял настоящий лазер, когда открывался счетчик фотонов, как настроены фазовые модуляторы или светоделители и проч. Поэтому, любые неоднородности в оптических трактах передатчика и приемника должны быть сведены к минимуму. С технической точки зрения нет сомнений, что атаки типа «троянского коня» могут быть предотвращены. Но, с другой стороны, довольно очевидно, что не существует физических принципов, запрещающих Еве выполнить такую атаку.

ЛИТЕРАТУРА

1. C.A.Fuchs, N.Gisin, R.B.Griffiths, C.-S.Niu, and A.Peres. “Optimal Eavesdropping in Quantum Cryptography. I”. Phys.Rev.A. 56, 1163-1172 (1997).

2. N.Gisin. Quantum Cryptography. Quant-ph/0101098.

[1] Стандартные длины волн telecom составляют 900, 1300 и 1550 нм.

[2] Приведенные значения углов не являются единственными.