Классификация угроз безопасности корпоративных сетей

1.3. Классификация угроз безопасности корпоративных сетей

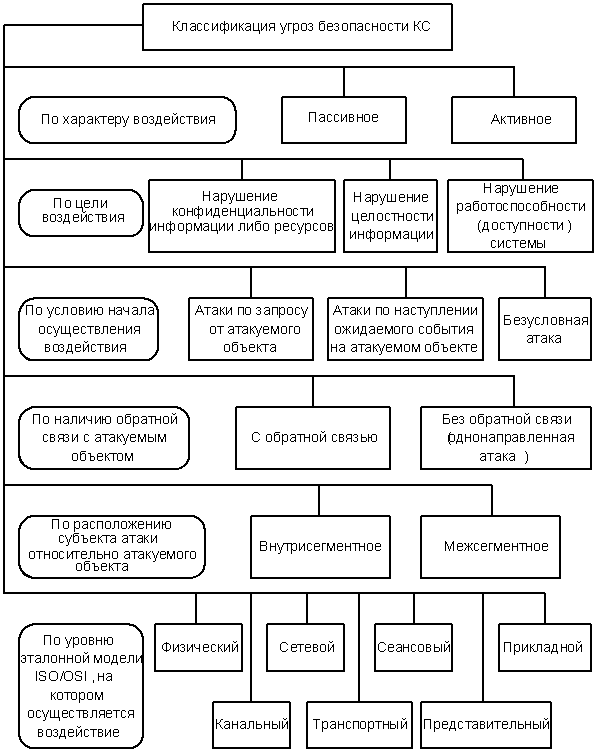

Для описания угроз безопасности корпоративных сетей предлагается следующая классификация (рисунок 1.1).

По характеру воздействия

а) пассивное (класс 1.1);

б) активное (класс 1.2).

Пассивным воздействием на корпоративную сеть (КС) называют воздействие, которое не оказывает непосредственного влияния на работу сети, но способно нарушать ее политику безопасности.

Именно отсутствие непосредственного влияния на работу сети приводит к тому, что пассивное удаленное воздействие практически невозможно обнаружить. Примером типового пассивного удаленного воздействия является прослушивание канала связи в сети. При пассивном воздействии, в отличие от активного, не остается никаких следов (от того, что атакующий просмотрит чужое сообщение в системе, ничего не изменится).

Под активным воздействием на КС понимается воздействие, оказывающее непосредственное влияние на работу сети (изменение конфигурации КС, нарушение работоспособности и т. д.) и нарушающее принятую в ней политику безопасности. Практически все типы удаленных атак являются активными воздействиями. Это связано с тем, что в самой природе разрушающего воздействия заложено активное начало. Очевидным отличием активного воздействия от пассивного является принципиальная возможность его обнаружения (естественно, с большими или меньшими усилиями), так как в результате его осуществления в системе происходят определенные изменения.

Рекомендуемые материалы

Рисунок 1.1 – Классификация угроз безопасности корпоративных сетей

По цели воздействия:

а) нарушение конфиденциальности информации либо ресурсов сети (класс 2.1);

б) нарушение целостности информации (класс 2.2);

в) нарушение работоспособности (доступности) системы (класс 2.3).

Цель большинства атак - получить несанкционированный доступ к информации. Существуют две принципиальные возможности такого доступа: перехват и искажение. Перехват – это получение информации без возможности ее искажения. Примером перехвата может служить прослушивание канала в сети. Такая атака

является пассивным воздействием и ведет к нарушению конфиденциальности информации.

Искажение информации означает полный контроль над информационным потоком между объектами системы или возможность передачи сообщений от имени другого объекта. Очевидно, что искажение информации ведет к нарушению ее целостности, то есть представляет собой активное воздействие. Примером удаленной атаки, цель которой - нарушение целостности информации, может служить типовая удаленная атака (УА) "ложный объект КС".

Принципиально иной целью атаки является нарушение работоспособности системы. В этом случае основная цель взломщика - добиться, чтобы операционная система на атакованном объекте вышла из строя и, следовательно, для всех остальных объектов системы доступ к ресурсам данного объекта был бы невозможен. Примером удаленной атаки с целью нарушения работоспособности системы, это типовая удаленная атака (УА) "ложный объект КС".

По условию начала осуществления воздействия

Удаленное воздействие, как и любое другое, может начать осуществляться только при определенных условиях. Существуют три вида таких условий:

а) атака после запроса от атакуемого объекта (класс 3.1);

б) атака после наступления ожидаемого события на атакуемом объекте (класс 3.2);

в) безусловная атака (класс 3.3).

В первом случае взломщик ожидает передачи от потенциальной цели атаки запроса определенного типа, который и будет условием начала осуществления воздействия. Примером подобных сообщений в ОС Novell NetWare может служить запрос SAP, а в Internet -запросы DNS и ARP. Такой тип удаленных атак наиболее характерен для КС.

При осуществлении атаки класса 3.2 атакующий осуществляет постоянное наблюдение за состоянием операционной системы объекта атаки и при возникновении определенного события в этой системе начинает воздействие. Как и в предыдущем случае, инициатором начала атаки выступает сам атакуемый объект. Примером такого события может быть прерывание сеанса работы пользователя с сервером в ОС Novell NetWare без выдачи команды LOGOUT.

При безусловной атаке ее начало не зависит от состояния системы атакуемого объекта, то есть воздействие осуществляется немедленно. Следовательно, в этом случае его инициатором является атакующий.

По наличию обратной связи с атакуемым объектом

а) с обратной связью (класс 4.1);

б) без обратной связи, или однонаправленная атака (класс 4.2).

Если взломщику требуется получить ответ на некоторые запросы, переданные на объект воздействия, то есть между атакующим и целью атаки существует обратная связь, которая позволяет ему адекватно реагировать при изменении ситуации, то такое воздействие можно отнести к классу 4.1.

Инициатор удаленной атаки без обратной связи, напротив, не реагирует ни на какие изменения, происходящие на атакуемом объекте. Воздействие данного вида обычно осуществляется передачей на атакуемый объект одиночных запросов, ответы на которые атакующему не нужны.

По расположению субъекта атаки относительно атакуемого объекта

а) внутрисегментное (класс 5.1);

б) межсегментное (класс 5.2).

Рассмотрим ряд определений.

Субъект атаки, или источник атаки - это атакующая программа или оператор, непосредственно осуществляющие воздействие.

Хост (host) – сетевой компьютер.

Маршрутизатор, или роутер (router) – устройство, обеспечивающее маршрутизацию пакетов обмена в глобальной сети.

Подсеть (subnetwork в терминологии Internet) – логическое объединение, совокупность хостов, являющихся частью глобальной сети, для которых маршрутизатором выделен одинаковый номер. Хосты внутри одной подсети могут взаимодействовать непосредственно, минуя маршрутизатор.

Сегмент сети (segment) – физическое объединение хостов. Например, сегменты сети образуются совокупностью хостов, подключенных к серверу по схеме "общая шина". При такой схеме подключения каждый хост имеет возможность подвергать анализу любой пакет в своем сегменте.

Для осуществления удаленного воздействия чрезвычайно важно, как по отношению друг к другу располагаются субъект и объект атаки, то есть в одном или в разных сегментах они находятся. В случае внутрисегментной атаки, как следует из названия, субъект и объект атаки находятся в одном сегменте, а при межсегментной – в разных.

Данный классификационный признак позволяет судить о так называемой степени удаленности атаки. Межсегментное воздействие осуществить значительно труднее, чем внутрисегментное, но и опасность оно представляет гораздо большую. В таком случае объект и субъект атаки могут находиться на расстоянии многих тысяч километров друг от друга, что существенно усложняет возможность непосредственного обнаружения атакующего и адекватной реакции на атаку.

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

а) физический (класс 6.1);

б) канальный (класс 6.2);

в) сетевой (класс 6.3);

г) транспортный (класс 6.4);

д) сеансовый (класс 6.5);

е) представительный (класс 6.6);

ж) прикладной (класс 6.7).

Несанкционированный доступ (НСД) является наиболее распространенным и многообразным видом компьютерных нарушений. Суть НСД состоит в получении пользователем (нарушителем) доступа к объекту в нарушение правил разграничения доступа, установленных в соответствии с принятой в организации политикой безопасности. НСД использует любую ошибку в системе защиты и возможен при нерациональном выборе средств защиты, их некорректной установке и настройке. НСД может быть осуществлен как штатными средствами, так и специально созданными аппаратными и программными средствами.

Перечислим основные каналы несанкционированного доступа, через которые нарушитель может получить доступ к компонентам сети и осуществить хищение, модификацию и/или разрушение информации:

· все штатные каналы доступа к информации (терминалы пользователей, оператора, администратора системы; средства отображения и документирования информации; каналы связи) при их использовании нарушителями, а также законными пользователями вне пределов их полномочий;

· технологические пульты управления;

· линии связи между аппаратными средствами сети;

· побочные электромагнитные излучения от аппаратуры, линий связи, сетей электропитания и заземления и др.

Рассмотрим некоторые примеры НСД:

· перехват паролей;

· "маскарад";

· незаконное использование привилегий.

Перехват паролей осуществляется специально разработанными программами. При попытке законного пользователя войти в систему программа-перехватчик имитирует на экране дисплея ввод имени и пароля пользователя, которые сразу пересылаются владельцу программы-перехватчика, после чего на экран выводится сообщение об ошибке и управление возвращается операционной системе. Пользователь предполагает, что допустил ошибку при вводе пароля. Он повторяет ввод и получает доступ в систему. Владелец программы-перехватчика, получивший имя и пароль законного пользователя, может теперь использовать их в своих целях. Существуют и другие способы перехвата паролей.

"Маскарад" – это выполнение каких-либо действий одним пользователем от имени другого пользователя, обладающего соответствующими полномочиями. Целью "маскарада" является приписывание каких-либо действий другому пользователю либо присвоение полномочий и привилегий другого пользователя.

Примерами реализации "маскарада" являются:

· вход в систему под именем и паролем другого пользователя (этому "маскараду" предшествует перехват пароля);

· передача сообщений в сети от имени другого пользователя.

"Маскарад" особенно опасен в банковских системах электронных платежей, где неправильная идентификация клиента из-за "маскарада" злоумышленника может привести к большим убыткам законного клиента банка.

Незаконное использование привилегий. Большинство систем защиты устанавливают определенные наборы привилегий для выполнения заданных функций. Каждый пользователь получает свой набор привилегий: обычные пользователи – минимальный, администраторы – максимальный. Несанкционированный захват привилегий, например посредством "маскарада", приводит к возможности выполнения нарушителем определенных действий в обход системы защиты. Следует отметить, что незаконный захват привилегий возможен либо при наличии ошибок в системе защиты, либо из-за халатности администратора при управлении системой и назначении привилегий.

Компьютерные сети характерны тем, что кроме обычных локальных атак, осуществляемых в пределах одной системы, против объектов сетей предпринимают так называемые удаленные атаки, что обусловлено распределенностью сетевых ресурсов и информации. Злоумышленник может находиться за тысячи километров от атакуемого объекта, при этом нападению может подвергаться не только конкретный компьютер, но и информация, передающаяся по сетевым каналам связи. Под удаленной атакой понимают информационное разрушающее воздействие на распределенную компьютерную сеть, программно осуществленное по каналам связи [56].

В табл.1.1 показаны основные пути реализации угроз безопасности сети при воздействии на ее компоненты.

Таблица 1.1

Пути реализации угроз безопасности сети

| Объекты воздействия | Нарушение конфиденциальности информации | Нарушение целостности информации | Нарушение работоспособности системы |

| Аппаратные средства | НСД – подключение; ипользование ресурсов; хищение носителей | НСД – подключение; использование ресурсов; модификация, изменение режимов | НСД – изменение режимов; вывод из строя; разрушение |

| Программное обеспечение | НСД – копирование; хищение; перехват | НСД, внедрение "троянского коня", "вирусов", "червей" | НСД – искажение; удаление; подмена |

| Данные | НСД – копирование; хищение; перехват | НСД – искажение; модификация | НСД – искажение; удаление; подмена |

| Персонал | Разглашение; передача сведений о защите; халатность | "Маскарад"; вербовка; подкуп персонала | Уход с рабочего места; физическое устранение |

В табл.1.1. приведены специфические названия и термины: "троянский конь", "вирус", "червь", которые употребляются для именования некоторых распространенных угроз безопасности. Хотя эти названия имеют жаргонный оттенок, они уже вошли в общепринятый компьютерный лексикон. Дадим краткую характеристику этих распространенных угроз безопасности.

"Троянский конь" представляет собой программу, которая наряду с действиями, описанными в ее документации, выполняет некоторые другие действия, ведущие к нарушению безопасности системы и деструктивным результатам. Аналогия такой программы с древнегреческим "троянским конем" вполне оправдана, так как в обоих случаях не вызывающая подозрений оболочка таит серьезную угрозу.

Термин "троянский конь" был впервые использован хакером Даном Эдварсом, позднее ставшим сотрудником Агентства Национальной Безопасности США. "Троянский конь" использует, в сущности, обман, чтобы побудить пользователя запустить программу со скрытой внутри угрозой. Обычно для этого утверждается, что такая программа выполняет некоторые весьма полезные функции. В частности, такие программы маскируются под какие-нибудь полезные утилиты.

Опасность "троянского коня" заключается в дополнительном блоке команд, вставленном в исходную безвредную программу, которая затем предоставляется пользователям сети. Этот блок команд может срабатывать при наступлении какого-либо условия (даты, состояния системы) либо по команде извне. Пользователь, запустивший такую программу, подвергает опасности как свои файлы, так и всю сеть в целом. Приведем для примера некоторые деструктивные функции, реализуемые "троянскими конями".

· Уничтожение информации. Выбор объектов и способов уничтожения определяется фантазией автора вредоносной программы.

· Перехват и передача информации. В частности, известна программа, осуществляющая перехват паролей, набираемых на клавиатуре.

· Целенаправленная модификация текста программы, реализующей функции безопасности и защиты системы.

"Троянские кони" наносят ущерб посредством хищения информации и явного разрушения программного обеспечения системы. "Троянский конь" является одной из наиболее опасных угроз безопасности. Радикальный способ защиты от этой угрозы заключается в создании замкнутой среды исполнения программ, которые должны храниться и защищаться от несанкционированного доступа.

Компьютерный "вирус" представляет собой своеобразное явление, возникшее в процессе развития компьютерной и информационной техники. Суть этого явления состоит в том, что программы-вирусы обладают рядом свойств, присущих живым организмам, – они рождаются, размножаются и умирают.

Сетевой "червь" представляет собой разновидность программы-вируса, которая распространяется по глобальной сети и не оставляет своей копии на магнитном носителе. Этот термин используется для именования программ, которые подобно ленточным червям перемещаются по компьютерной сети от одной системы к другой.

"24 Зеленые корма" - тут тоже много полезного для Вас.

Первоначально "черви" были разработаны для поиска в сети других компьютеров со свободными ресурсами, чтобы получить возможность выполнить распределенные вычисления. При правильном использовании технология "червей" может быть весьма полезной. Например, "червь" World Wide Web Worm формирует индекс поиска участков Web. Однако "червь" легко превращается во вредоносную программу. "Червь" использует механизмы поддержки сети для определения узла, который может быть поражен. Затем с помощью этих же механизмов передает свое тело в этот узел и либо активизируется, либо ждет подходящих условий для активизации.

Сетевые "черви" являются самым опасным видом вредоносных программ, так как объектом их атаки может стать любой из миллионов компьютеров, подключенных к глобальной сети Internet. Для защиты от "червя" необходимо принять меры предосторожности против несанкционированного доступа к внутренней сети. "Троянские кони", компьютерные вирусы и сетевые "черви" относятся к наиболее опасным угрозам. Для защиты от указанных вредоносных программ применяется ряд мер:

· исключение несанкционированного доступа к исполняемым файлам;

· тестирование приобретаемых программных средств;

· контроль целостности исполняемых файлов и системных областей;

· создание замкнутой среды исполнения программ.